Windowsクライアントのリモートデスクトップ接続状態を追跡、監視するための超お手軽なヒント集:山市良のうぃんどうず日記(200)

新型コロナウイルス感染症の感染拡大が続く中、企業にはテレワークのさらなる推進が求められています。出社せずに自宅などから会社の業務用PC環境にアクセスする方法として、Windows標準の「リモートデスクトップ接続」を利用しているところもあるでしょう。しかし、この方法を安易に導入することは、企業ネットワークをサイバー攻撃の標的にさらしてしまうことになります。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

Azure ADアプリケーションプロキシを使用した社内リソースへの安全なRDP接続(お勧め)

アプリケーションプロトコルとして「リモートデスクトッププロトコル(RDP)」を使用する「リモートデスクトップ接続」には、Windows Serverの「リモートデスクトップサービス(RDS)」を使用したセッションベースまたは仮想マシンベースのリモートデスクトップ接続(前者はWindows Serverへのマルチセッション接続、Windows Enterprise仮想マシンプールへの接続、いわゆるVDI)と、WindowsクライアントのProエディション以上が備える1対1のリモートデスクトップ接続のサーバ機能があります。

クライアントとしては、Windowsの全エディションに加え、さまざまなプラットフォームに対応したリモートデスクトップ接続アプリやHTML5対応ブラウザベースの「リモートデスクトップWebクライアント」を利用できます。

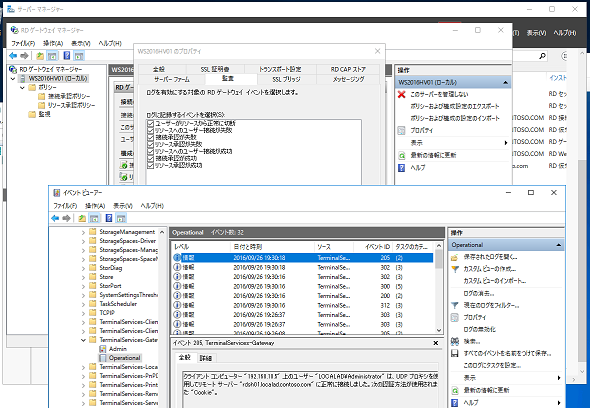

企業で社外から社内リソースへのリモートデスクトップ接続を可能にするには、企業内にRDSを展開し、ネットワークの境界に「RDゲートウェイ」を設置して、TCPポート「443」の「HTTPS」でカプセル化(RDP over HTTPS)した上でリモートデスクトップ接続を保護することが推奨されます。RDゲートウェイでは信頼された証明書でのサーバ認証による接続許可/拒否が可能な他、集中的に接続状況を管理でき、強制的な切断や機能制限(クリップボードやリダイレクトの不許可など)を実施できます(画面1)。

さらに、クラウドサービスである「Azure Active Directory(Azure AD)アプリケーションプロキシ」を使用すると、企業ネットワークへの直接的な接続を完全にブロックしながら、2段階認証と条件付きアクセスを追加し、社内リソースへの安全なRDP接続を発行することができます。これに似たソリューションはWindows Serverの「Webアプリケーションプロキシ」でも構築可能ですが、現在はAzure ADアプリケーションプロキシによる発行が推奨されています。

- Azure ADアプリケーションプロキシを使用したリモートデスクトップの発行(Microsoft Docs)

しかしながら、この方法はRDSシステムの設計と構築に加え、「RDSクライアントアクセスライセンス(RDS CAL)」や「Virtual Desktop Access(VDA)」ライセンスを購入する必要があるため、素早く導入できるというものではなく、コストもかかります。

だからといって、RDSやその他のソリューションのためにコストをかけることなく、単純に社内のWindows PCに対するRDPのTCPポート「3389」への社外からの接続を許可してしまうこと、例えばポートフォワーディングなどを利用して企業内の複数のWindows PCに接続できる状態にしてしまうことは、大きなセキュリティ上のリスクを伴います。

これは、ユーザー名とパスワードの組み合わせだけの認証で、認証失敗をロックアウトする機能も持ちません。それがインターネット全体に公開されてしまうのです。あなたの自宅の玄関をピッキングして開けようとしている不審者が四六時中、次々にやってくることを想像してみてください。もし、そのような方法でリモートデスクトップ接続を許可したいのなら、最低でも接続元のIPアドレスでフィルタリングすべきです。ポート番号を「3389」以外に変更したとしても、リスクが低減されることはありません。

このことを踏まえて、RDSを展開していない環境で、リモートデスクトップ接続を監視する方法を幾つか紹介します。不用意に開放してしまったRDPのポートに対して、攻撃が試行されていないかどうか、不審なアクセスが行われていないかどうかを調査する際に参考になるはずです。

追跡/監視のヒント1:イベントログ

ログオンの成功/失敗は、Windowsの「セキュリティ」ログのセキュリティ監査イベントを調査することで、追跡することができます。「Windows 10」と「Windows Server 2016」の場合は、ログオンイベントの「ワークステーション名」や「ソースネットワークアドレス」で接続元の情報を取得できるでしょう(画面2)。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.