相次ぐパスワードリスト攻撃に注意、パスワードの使い回しは厳禁:ID/パスワードリスト流通の可能性も?

この1カ月あまりの間に、国内のポータルサイトやオンラインショッピングサイトへの不正アクセスを狙った事件が複数発生している。被害を受けたサイトのいくつかは、その手口を一部明らかにし、ユーザーに向けてあらためて「パスワードの使い回し」を避けるよう呼び掛けている。

この1カ月あまりの間に、国内のポータルサイトやオンラインショッピングサイトへの不正アクセスを狙った事件が複数発生している。被害を受けたサイトのうち、NTTレゾナントの「goo」や電子書籍販売サイトの「eBookJapan」ではその手口を一部明らかにし、ユーザーに向けてあらためて「パスワードの使い回し」を避けるよう呼び掛けている。

NTTレゾナントが、gooのアカウント情報である「gooID」に対する不正アクセスに気付いたのは4月2日のこと。前日未明から続いていたgooIDログイン失敗件数の増加が、国内外の複数のIPアドレスからの、秒間30件を超える機械的なログイン要求によるものであることが判明した。

当初、NTTレゾナントは一連の不正アクセスを、パスワードの文字列を総当たり方式で試す「ブルートフォースアタック」によるものとしていた。しかし詳細に攻撃ログを解析したところ、ほかの情報源から得たIDとパスワードの組み合わせを試していることが判明。中にはgooIDでは使用されない文字種/文字列が含まれていたことから、他社サービスから流出したIDとパスワードのセットリストを基に、アクセスを試みていた可能性があるとした。つまり、ほかのサービスで利用しているものと同じID、パスワードを使い回していた場合、不正にログインされた可能性があるということだ。

NTTレゾナントによれば、不正アクセスを試みた攻撃者による個人情報へのアクセスや情報の改ざん、流出、決済サービスやメールへのアクセスなどは確認されていない。しかし同社は念のため、不正ログインの痕跡が認められた10万あまりのアカウントに加え、すべてのgooIDアカウントに対してアカウントロックを実施し、パスワードの再設定を依頼。その際に、「他社サービスにおけるパスワードの使いまわしではない、まったく別の強固なパスワード」を再設定するよう呼び掛けている。

一方、電子書籍サイト「eBookJapan」を運営するイーブックイニシアティブ ジャパンは4月5日、779アカウントに対し、不正なログイン試行が行われたことを明らかにした。このケースでも当初、手口は機械的に総当たりを仕掛けるブルートフォース攻撃によるものと説明されていたが、4月9日に公開された詳細な情報によると、「あらかじめ持っていたログインIDとパスワードの適用可否を試行」したものだと判明した。

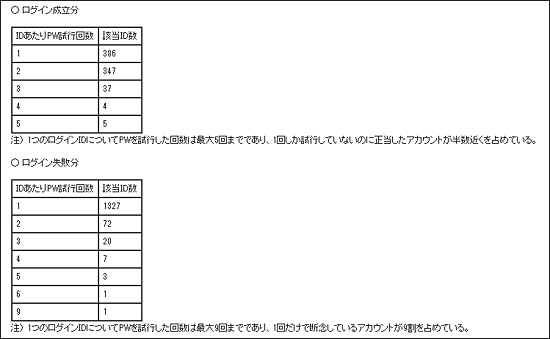

イーブックイニシアティブ ジャパンがこのように判断した根拠は、不正なログイン試行の成功率の高さだ。ログインが成立してしまった779アカウントについて見ると、1回の試行で成功してしまったIDは半数近くの386件、2回目で成功したIDは347件に上る。

一方、不正ログインに失敗した1431アカウントの場合、1回の試行だけで断念しているアカウントが1372件と、9割を占める結果になったが、9回まで試行したIDも1つあった。

なお、イーブックイニシアティブ ジャパンのサーバからIDやパスワードが直接漏洩した形跡はないといい、他のサービスなどで不正に入手した、他のサービスのログインIDとパスワードのリストに基づき、ログインを試行しているのではないかとしている。同社は、同一IPアドレスからのログイン制限や不正の疑われるIPアドレスからのアクセスブロックといった対策を講じるとともに、ユーザーにはパスワードの再設定を依頼。この際、「eBookJapanサイトまたは他のサービスにおいて、現在・過去に利用されているパスワードは避け」るよう呼び掛けている。

一連の情報を踏まえ、セキュリティ専門家の徳丸浩氏はブログの中で、これら「パスワードリスト攻撃」への注意を喚起した。同氏は、eBookJapanのケースで、同一IDに対して最大9個のパスワードが試されていることについて、「9以上のサイトから流出したIDとパスワードを組み合わせて攻撃に用いていると考えるのが自然」とした上で、「すでに、ブラックマーケットなどで、この種のリストが流通している可能性もある」と言及。利用者側には、「サイトごとに異なるパスワードを付けることで自衛」するよう推奨している。

徳丸氏はさらに、「他サイトで漏洩したIDとパスワードを悪用されると、対策が難しくなる」としながらも、Webサイト運営側が実施可能な対策として、「二段階認証やリスクベース認証など、より強固な認証手段の検討」「サイトの負荷、ログイン試行数、ログイン失敗数などの監視を実施し、異常に気づける監視体制を整える」「パスワードの漏洩に備えて、ソルトつきハッシュ、ストレッチングなどのパスワードの保護を導入する」といった項目を挙げている。

関連記事

- 本当は怖いパスワードの話

パスワードの定期変更という“不自然なルール”

パスワードの定期変更という“不自然なルール”

しばしば「パスワードは○日ごとに変更しましょう」といわれるけれど、それで本当にクラックの危険性は減るの? ペネトレーションテストの現場から検証します フィッシング対策 of Life

フィッシング対策 of Life

10月30日、フィッシングサイトを開設したとして、不正アクセス禁止法違反で全国初の摘発が行われた。この件を機に、筆者が常々推奨したいと考えていた2つの対策を提案したい

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.