IoT、FinTech時代のDDoS攻撃とは:DDoS攻撃クロニクル(6)(1/2 ページ)

DDoS攻撃の“歴史”を振りながら、有効なDDoS攻撃対策について考える本連載。最終回となる第6回では、連載開始以降に起きたDDoS関連の出来事や、IoT、FinTech領域でのDDoS攻撃対策の展望を紹介する。

DDoS攻撃の技術的な背景などを振り返りながら、有効なDDoS攻撃対策について考える本連載。前回までは、DDoS攻撃の歴史や特性、防御の難しさ、攻撃方法などについて解説し、現時点で導入可能なクラウドベースの対策技術を紹介した。

最終回となる第6回では、本連載の開始以降に起きた出来事や、IoTやFinTechといったインターネット利用の最先端領域におけるDDoS攻撃対策の展望を紹介する。

観測史上最大の攻撃

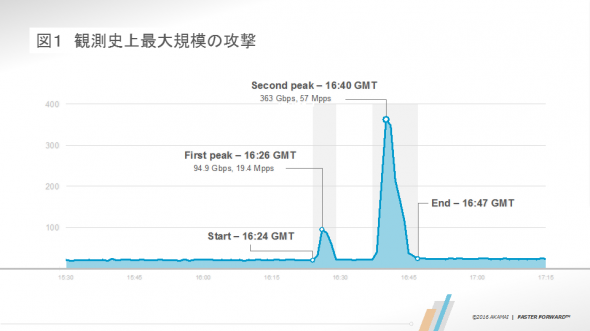

2016年6月20日に、Akamai Technologiesによる観測史上最大規模のDDoS攻撃が発生した。攻撃対象となったのはヨーロッパのメディア企業で、その規模はピーク時363Gbps(帯域)、5700万pps(秒間パケット数)に達した(図1)。

このとき用いられた攻撃手法は、UDP、TCPのFloodingに分類される6種類で、特にDNS問い合わせを偽装するDNS Reflectionが目立った。恐らく、DDoS請負サービスを利用した攻撃であると思われるが、一部はBotNetを利用している形跡も見られる。

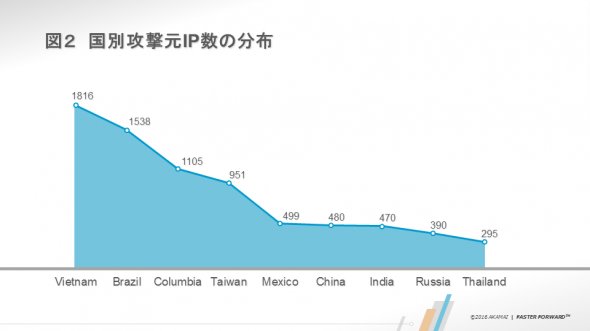

リフレクション型およびBotNetからの攻撃であるため、真の攻撃者の所在を突き止めることは難しいが、攻撃の踏み台に利用されたポイントとして攻撃発生元のIPアドレス国別分布を見ると、ベトナム、ブラジル、コロンビア、台湾などが主要であった(図2)。攻撃者にとってみると、これらの踏み台はいつでも再利用可能なリソースになっている可能性が高く、「いつでもその攻撃が日本国内のサイトに向かってくる危険性がある」と考えるべきだろう。

なお、Akamai Technologiesではこの攻撃を前回紹介したスクラビングセンター型の防御サービスで受け止めている。この攻撃規模になると、1箇所のスクラビングセンターで全てを受け止めることは困難であり、実際には攻撃を世界6拠点のスクラビングセンターに分散、誘導して対処した。この攻撃に関する詳細な分析レポート(英文)は以下にて公表している。

参考リンク:「≪Attack Spotlight:363 Gbps DDoS Attack」(Akamai Technologies)

リオオリンピック

リオデジャネイロオリンピックの開催に伴い、ブラジル国内のアノニマスによる#OpOlympicHackingが宣言され、実際に政府関係のWebサイトが標的とされ、DDoS攻撃によって倒された事件もあった(関連リンク)。

ここでのアノニマスの主張は、「拡大する国内の社会格差の中で、多くの市民が犠牲となるオリンピックを開催する政府に反対する」というものだった。攻撃はDDoSだけにとどまらず、アノニマスはブラジル国内の陸上競技関連団体の公式サイトから盗み出した個人情報の一部を公開し、リオデジャネイロ市長、同州長、スポーツ大臣、オリンピック委員会会長の他、政府の汚職に関わった3人の個人情報を入手したと声明を出している。

Akamai Technologiesではいくつかのオリンピック主要サイトにCDNベースのDDoS 防御サービスを提供しており、オリンピック開催期間中も、DDoS、Webアプリケーションを含む5000万件以上の攻撃を観測、防御した。

異色の出来事として、オーストラリアの水泳協会と国勢調査のサイトがDDoS攻撃を受けたことが挙げられる(関連リンク1、関連リンク2)。この攻撃は、400m自由形で優勝したオーストラリアの選手が、2位となった中国選手の薬物使用歴に言及後に発生したことから、その発言に不満を持った中国の市民からの大量アクセスによるものではないかと考えられている。

「#OpKilling Bay」

日本のイルカ漁に反対するハッカー集団アノニマスによる犯行予告や攻撃対象の公表などの組織的な活動は、2013年ごろから見られるようになり、実際に和歌山県太地町をはじめとする周辺地域のWebサイトが停止に追い込まれたことがある。

2015年10月ごろからは、攻撃対象に中央省庁が加わり、かつ「boycott Japan」という別の活動と歩調を合わせ、結果として日本の多くの政府機関、大企業のWebサイトを停止させ、ニュースなどで大々的に取り上げられた。標的となったのは世界で事業展開する著名な企業で、イルカ漁に明確に反対していないことを理由に“選定”された模様である。

2016年春以降反イルカ漁について表立った活動を控えていたアノニマスは、2016年8月19日に「#OpKilling Bay 2016」として今年の攻撃対象リストを掲げている(図3)。

参考リンク:アノニマスが公開した攻撃対象リスト

このリストでは、2015年同様、和歌山県庁および県内の自治体サイト、中央省庁を始めとする政府機関、議会や政党などのWebサイトのIPアドレスおよび侵入可能性のあるポートの一覧が列挙されている。また、イルカの輸出入に関わっているとして世界各国の航空会社も標的に加えられている。

2015年には、この標的リストと実際の攻撃対象は必ずしも一致しなかったが、少なくとも標的として掲げられたサイトでは対策を取っておくべきだろう。和歌山県太地町でのイルカ漁は2016年9月1日に解禁されている。本件との関連性は必ずしも明確ではないが、9月初旬から国内大手ショッピングサイト、出版社サイトなどの被害が報告されている。2015年10月の攻撃急増がイルカ漁の本格化時期に合致するものであると仮定すると、さらなる警戒が必要であろう。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.

「ポケモンGO」に「リオオリンピック」、セキュリティ専門家はどう見たか

「ポケモンGO」に「リオオリンピック」、セキュリティ専門家はどう見たか サイバーセキュリティ月間をあざ笑うAnonymous

サイバーセキュリティ月間をあざ笑うAnonymous 「日本のサイトを標的にしたDDoS攻撃と対策」――攻撃者は誰? その狙いは?

「日本のサイトを標的にしたDDoS攻撃と対策」――攻撃者は誰? その狙いは?