自治体セキュリティにおける「無害化」のポイント:市区町村の情報セキュリティ(4)(1/2 ページ)

本連載では、2015年に総務省の「自治体情報セキュリティ対策検討チーム」が公開した報告資料をベースに、市区町村のセキュリティ対策を解説します。第4回のテーマは「無害化」です。

「無害化」とは何か。なぜ必要なのか

本連載では、2015年11月に出された「新たな自治体情報セキュリティ対策の抜本的強化に向けて」に関連し、特に市区町村で行うべき情報セキュリティ対策(自治体情報システム強靭性向上モデル)を紹介します。第4回となる今回は、セキュリティ4要件の1つ「無害化」に関して、具体的な実現方法や各方式の特徴について解説します。

まず、無害化とは何でしょう。言葉の通り、「害」を「無」くすことです。「害」とは、コンピュータウイルスと考えてもらって構いません。では、順序立てて説明します。

第3回では、LGWAN接続系とインターネット接続系の完全分離が求められていることを説明しました。これにより、メールやWeb閲覧によって、ウイルスがインターネットからLGWAN接続系に入り込むことがなくなりました。しかし、インターネットメールでは、外部の事業者との各種書類や設計書ファイルも届きます。ネットワークが完全分離されていると、これらのファイルをLGWAN接続系の端末に取り込んで業務をすることができません。

そこで、インターネット接続系にあるファイルを「無害化」した上で、LGWAN接続系に取り込むことが求められるのです。無害化には、「メールの無害化」と「ファイルの無害化」があります。

メールの無害化

最近の標的型攻撃は、1通のメールから始まることが少なくありません。メールの添付ファイルを開くと、ウイルスに感染してしまうのです。そこで、インターネットから届くメールをLGWAN接続系で安全に受信するために、メールを無害化します。

では、ウイルスなどの危険があるメールを、どのように無害化するのでしょうか。具体的な無害化の方法を、脅威の例とともに整理します。

| 項番 | メールにおける脅威の例 | メール無害化の方法 |

|---|---|---|

| 1 | 添付ファイルにウイルスが存在する | 添付ファイルを削除したり、テキストのみにしたり、別形式のファイルに変換する |

| 2 | HTMLメールに、隠れたプログラムが仕込まれている | HTMLメールをテキストメールに変換する |

| 3 | メールにあるURLをクリックして、不正サイトに接続してしまう | URLのハイパーリンクを削除する |

| メールにおける脅威と、メール無害化の方法の例 | ||

1つ目は、メールの添付ファイルの無害化です。具体的には、添付ファイルを削除したり、Wordなどの文書ファイルを単なるテキスト文字に変換したり、ファイルを加工処理して安全な形に変換したりする方法があります(詳しくは、この後の「ファイルの無害化」で解説します)。これにより、添付ファイルの実行によるウイルス感染のリスクを低減します。

2つ目は、HTMLメールのテキスト化です。HTML(HyperText Markup Language)とは、Webサイトを作る際に使用する言語です。HTML形式のメールは、Webサイトのように、色を付けたり、文字サイズを変えたり、画像を貼り付けたりすることができます。便利な反面、不正なプログラムを仕込むこともできます。自動で不正なサイトに接続させるといったこともできるのです。そこで、HTMLメールをテキストメールに変換することで、無害化します。

3つ目は、メールにあるハイパーリンク(URLへのリンク)の削除です。最近のメールクライアントソフトでは、テキスト形式のメールであっても、自動でハイパーリンクが作成されます。それをクリックしてしまうと、怪しいサイトに接続してしまう可能性があります。そこで、例えば「http://www.~」で始まるURLの「http://」の一部を削除したり、「http」のように全角文字に変換したりすることで、ハイパーリンクを消してしまうのです。

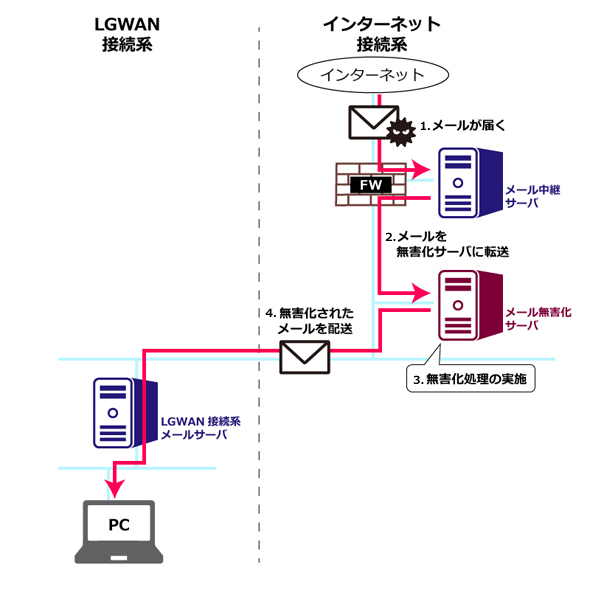

では、メール無害化の簡単な流れを以下に示します。

- インターネットからメールが届く

- メール無害化サーバに、メールを転送する

- メール無害化サーバにて、メールの無害化処理を行う

- 無害化されたメールをLGWAN系のメールサーバに配送する

ここではシンプルな構成を書きましたが、メール無害化の構成は、製品によっても変わります。例えば、メール無害化製品にメールサーバの機能があるのか、それとも単なる無害化製品なのかによって、システム構成が変わります。後者であれば、上記の図に加え、別途内部メールサーバが存在する構成になります。

ファイル無害化

次はファイルの無害化です。先ほどのメールの無害化の仕組みでは、無害化されていない添付ファイルをLGWAN接続系で受け取ることができません。添付ファイルが削除されたり、加工されたりしてしまうからです。

元の添付ファイルを閲覧したり編集したりできるのは、インターネット接続系のPCだけです。また、メールだけでなく、インターネットからダウンロードしたファイルに関しても同様です。しかし、業務の都合上、インターネット接続系にあるファイルをLGWAN接続系に取り込みたいこともあるでしょう。このとき、取り込むファイルにウイルスなどが含まれている可能性があるので、セキュリティの観点からファイルを無害化します。

メーカーによってファイル無害化の方法はさまざまですが、以下に代表的なものを紹介します。

| 項番 | ファイル無害化の方法 | 具体例 |

|---|---|---|

| 1 | ファイルのテキスト化 | WordなどのOffice文書をテキスト文字に変換する |

| 2 | 別ファイルに変換 | WordなどのOffice文書をPDFや画像ファイルに変換する |

| 3 | ファイルの再構成 | Excelのマクロプログラムや、画像ファイルでスクリプトなどが埋め込める部分を削除して、ファイルを再構成する |

| 代表的なファイル無害化の方法 | ||

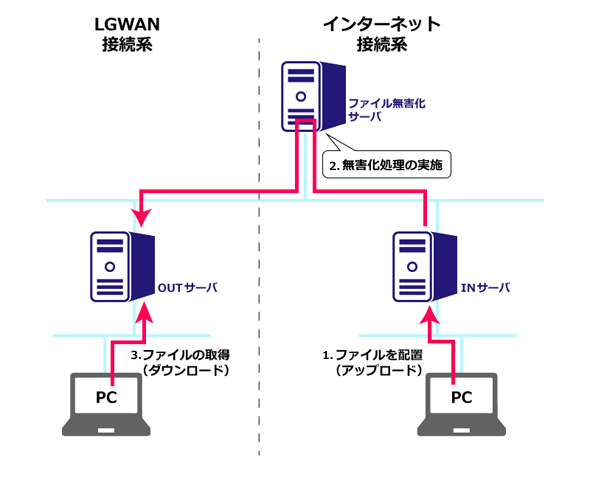

ファイル無害化のシステム構成イメージを紹介します。

- インターネット接続系のPCにて、無害化したいファイルをINサーバに配置する。(方法は、ファイルコピーまたは、Webでのアップロードなど)

- ファイル無害化サーバが、無害化処理を行う。同時に、LGWAN接続系にあるOUTサーバに無害化したファイルを配置する

- LGWAN接続系のPCで、無害化処理されたファイルをOUTサーバから取得する(方法は、ファイルコピーまたはWebでのダウンロード)

さて、これらのファイルの無害化製品ですが、この記事を書いている段階では、それほど多くの製品がありません。特に、上記の表の項番3を実現する製品は少なく、製品によって無害化のレベルもさまざまです。記事の末尾に懸念点を整理しますが、ファイル無害化は万能なものではないという点には留意してください。

Copyright © ITmedia, Inc. All Rights Reserved.