実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:AD CS構築編:AD FSを使ったSaaSとのSSO環境構築(4)(1/3 ページ)

Windows Server 2016のAD FSを使って、SaaSとのSSO環境構築方法を紹介する本連載。今回は、AD FS 2016によるOffice 365とのSSO評価環境の構築方法として、Active Directory証明書サービス(AD CS)の構築手順を説明します。

メールやスケジュール、ドキュメント管理など、さまざまなシステムがSaaS(Software as a Service)になり、多くの企業が日常的に利用しています。このようなSaaSを利用する場合、ログインのアカウントとパスワードが既存システムと異なっていると、ユーザーの利便性が下がり、情報システム部門の管理負担も増大してしまいます。

そのため業務でのSaaS導入においては、既存のID管理システムで管理しているアカウントとパスワードによるログイン、つまりシングルサインオン(SSO)とアカウント/パスワードの一元管理ができることが望まれます。さらにセキュリティの観点からは「SaaSへのアクセスを特定の経路のみに限定する」「特定のデバイスのみに限定する」といったことも必要となります。

本連載では、このような問題を解決できる「Windows Server 2016 Active Directoryフェデレーションサービス」(AD FS 2016)の紹介と、代表的なSaaSである「Office 365」とのSSO環境構築手順を紹介しています。

前回は、企業内に構築されたActive Directoryに対して「Windows Server 2016 Active Directoryフェデレーションサービス」(AD FS 2016)によるOffice 365とのシングルサインオン(SSO)評価環境の構築手順として、「Microsoft Azure」(以下、Azure)環境の構築、AD DSの構築を説明しました。今回は、Active Directory証明書サービス(AD CS)の構築手順を説明します。

なお、AD FS 2016を利用したOffice 365とのSSO環境構築を実際に行うときに必要な情報は、以下の記事で詳しく紹介しているので、都度ご参照ください。

AD CSの構築

AD FSのアクセス制御ポリシーの1つである証明書認証を利用するために必要となるユーザー証明書を、クライアントに自動で配布できるようにAD CSを構成します。さらに、AD CSから発行した証明書の失効リストをIIS(Internet Information Services)で公開するように構成します。

Windows Hello for Businessを利用するためにもAD CSの構成が必要となります。このケースの構成方法は、Windows Hello for Business構築手順を紹介するときに説明します。

AD CSの構成

作成した仮想マシン上にAD CSを構成します。また、証明書失効リストの配布用にIISも構成します。

- 1:作業用PCの[リモート デスクトップ接続]を使用し、仮想マシン「adcs001」に接続します

- 2:ドメイン管理者権限でログインするため、[ユーザー名]は「<NetBIOSドメイン名>\ドメイン管理者アカウント名」、[パスワード]はAD DSの構成の手順6で使用したパスワードを入力します。今回は、ユーザー名「masuda\domainadmin」と、「adds001\domainadmin」のパスワードを使います

- 3:仮想マシンadds001上で、[スタート]−[サーバー マネージャー]を選び、[ダッシュボード]−[役割と機能の追加]を選択します

- 4:[開始する前に]−[次へ]−[インストールの種類]−[役割ベースまたは機能ベースのインストール]−[次へ]を選択。[サーバーの選択]が表示されます

- 5:[サーバー プールからサーバーを選択]−[サーバー プール]で[adcs001.masuda.work]を選び、[次へ]を選択。[サーバーの役割]が表示されます

- 6:[役割]で[Active Directory 証明書サービス]を選択します

- 7:確認ダイアログが表示されたら、[管理ツールを含める(存在する場合)]−[機能の追加]を選択します

- 8:[次へ]−[次へ]を選択。[AD CS]の[役割サービス]で、[証明機関]と[証明機関 Web 登録]を選び、[次へ]を選択します

- 9:[Web サーバーの役割 (IIS)]の[役割サービス]では何も変更せず、そのまま[次へ]を選択。[確認]が表示されます

- 10:[必要に応じて対象サーバーを自動的に再起動する]−[インストール]を選択します

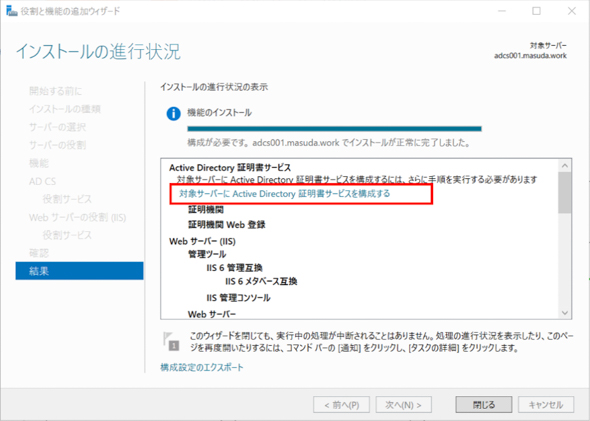

- 11:インストールが完了したら、[インストールの進行状況の表示]−[対象サーバーに Active Directory 証明書サービスを構成する]を選択します

- 12:[資格情報]に、ローカルコンピュータの「Administrators」および、ドメインの「Enterprise Admins」グループに所属しているユーザー(今回は「masuda\domainadmin」)を入力し、[次へ]を選択します

- 13:[AD CS]の[役割サービス]で[構成する役割サービスの選択]の[証明機関]と[証明機関 Web 登録]を選択し、[次へ]を選択します

- 14:[セットアップの種類]−[エンタープライズ CA]−[次へ]を選択します

- 15:[CA の種類]で[ルート CA]を選び、[次へ]を選択します

- 16:[秘密キー]で[新しい秘密キーを作成する]を選択し、[次へ]を5回選択します

- 17:[確認]でエラーが発生しないことを確認して、[構成]を選択します

- 18:構成が完了したら、[閉じる]を選択します

ポリシーによるユーザー証明書の配布

ドメインに参加しているクライアントへ、ユーザー証明書を配布するようにグループポリシーを構成します。

- 1:作業用PCの[リモート デスクトップ接続]を使用し、仮想マシンadds001に接続します

- 2:仮想マシンadds001上で、[スタート]−[Windows 管理ツール]−[グループ ポリシーの管理]を選択します

- 3:[グループ ポリシーの管理]−[フォレスト: masuda.work]−[ドメイン]−[masuda.work]−[グループ ポリシー オブジェクト]を選択し、ツールバーの[操作]−[新規]を選択します

- 4:[新しい GPO]−[名前]に任意の「グループ ポリシー」名(今回は、「Auto Certificate Enrollment」)を入力し、[OK]を選択します

- 5:[Auto Certificate Enrollment]を右クリックして、[編集]を選択します

- 6:[Auto Certificate Enrollment]−[コンピューターの構成]−[ポリシー]−[Windowsの設定]−[セキュリティの設定]を選択。[公開キーのポリシー]で[証明書サービス クライアント – 自動登録]を選択します

- 7:[構成モデル]に[有効]を選び、[OK]を選択します

- 8:[Auto Certificate Enrollment]−[ユーザーの構成]−[ポリシー]−[Windowsの設定]−[セキュリティの設定]−[公開キーのポリシー]で[証明書サービス クライアント – 自動登録]を選択します

- 9:[構成モデル]に[有効]を選び、[OK]を選択します

- 10:[グループ ポリシー管理エディター]を閉じます

- 11:[グループ ポリシーの管理]−[フォレスト: masuda.work]−[ドメイン]−[masuda.work]を右クリックして、[既存の GPO のリンク]を選択します

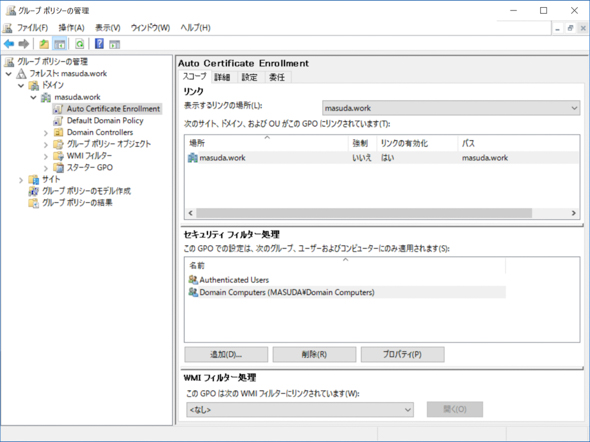

- 12:[GPO を指定するドメイン]に[masuda.work]が選択されていることを確認して、[グループ ポリシー オブジェクト]で[Auto Certificate Enrollment]−[OK]を選択します

- 13:[グループ ポリシーの管理]−[フォレスト: masuda.work]−[ドメイン]−[masuda.work]−[Auto Certificate Enrollment]を選択し、[セキュリティ フィルター処理]−[追加]を選択します

- 14:[オブジェクトの種類]−[コンピューター]−[OK]を選択します

- 15:[選択するオブジェクト名を入力してください]に「Domain Computers」を入力して[名前の確認]を選び、[OK]を選択します

関連記事

実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:Azure環境とAD DSの構築編

実践「AD FS 2016」を使って「Office 365」とのSSO評価環境構築:Azure環境とAD DSの構築編

Windows Server 2016のAD FSを使って、SaaSとのSSO環境構築方法を紹介する本連載。今回は、AD FS 2016によるOffice 365とのSSO評価環境の構築方法として、Azure環境、Azure Active Directoryドメインサービス(AD DS)の構築方法を紹介します。 SaaS導入で考えるべき2つのこと、「AD FS」で実現するハイブリッドID管理のメリットとは

SaaS導入で考えるべき2つのこと、「AD FS」で実現するハイブリッドID管理のメリットとは

業務で活用が増えている「SaaS」。そのまま使うのではなく、ID管理システムと連携することで、ユーザーの利便性は上がり、システム管理者は運用管理が容易になる。本連載では、AD FSを使ったSaaSとのシングルサインオン環境の構築方法を説明する。 Active DirectoryとAzure Active Directoryは何が違うのか?

Active DirectoryとAzure Active Directoryは何が違うのか?

Office 365のユーザー管理機能からスタートした「Azure Active Directory」。現在は、クラウドの認証基盤として、さまざまな機能を提供している。では、オンプレミスのActive DirectoryとAzure Active Directoryは何が違うのだろうか。

Copyright © ITmedia, Inc. All Rights Reserved.