一にも二にも「防御」を――元CIAのCISOが提言した6つのセキュリティ対策:@ITセキュリティセミナー

CIAのCISOを務め、今はコンサルタントとして活躍するロバート・ビッグマン氏が、@ITセキュリティセミナー、東京会場の基調講演に登場し、基本的かつ実践的な対策をアドバイスした。

長年にわたってCIA(米国中央情報局)のCISO(最高情報セキュリティ責任者)を務め、今はコンサルタントとしてさまざまな政府機関や企業にサイバーセキュリティに関するアドバイスを行っているロバート・ビッグマン氏。その同氏が来日し、@ITセキュリティセミナー、東京会場で「日本のセキュリティリーダーに告ぐ」と題する基調講演を行った。

メインフレームの時代からサイバーセキュリティの世界に37年間携わり、「私よりも長くこの業界にいる人は数えるほどではないか」というビッグマン氏。60数社のサイバーセキュリティ対策を間近で見た経験も踏まえ、来場者にシンプルなアドバイスを行った。

外部の脅威が気にするのはターゲットの防御能力

NIST(米国国立標準技術研究所)のサイバーセキュリティフレームワークでは、「特定」「防御」「検知」「対応」「回復」という5つのステップが定義され、バランスを取りながら対策を進めることが重視されている。特に最近、従来の「防御偏重」アプローチの弱点が指摘され、検知と対応にフォーカスが当てられるようになってきた。

だがビッグマン氏は、「私がコンサルティングを行ってきた経験から言うと、驚くべきことに98%は『防御』が十分ではない。システムを外部のハッカーから守っていくには、防御こそが鍵を握る」と述べた。

というのも、攻撃者側が気にするのは、企業が対策として講じてきたコンプライアンスやトレーニング、検知のためのSOC(Security Operation Center)といった仕組みではない。「どこにカーネルの脆弱(ぜいじゃく)性があり、ドメインのログインに必要なクレデンシャルがあるかといった事柄だ」とビッグマン氏は言う。

「内部にもリスクはあるが、最も大きな脅威は外部からやってくる。攻撃者は脆弱なエンドポイントがどこにあるかを素早く見つけ、分類し、攻撃のためのペイロードを注入して管理者権限を持つクレデンシャルやチケットを入手するといった一連の作業を素早く行い、これらがサイバーセキュリティリスクの87%を占めている。逆に、こうした動きに対処できれば、かなりの部分を保護できることになる」

さまざまな法規制の観点からもセキュリティ対策が推進され、「セキュリティ監査」も実施されている。だが「監査法人が知っているのはコンプライアンスであり、彼らがサイバーセキュリティリスクを理解しているわけではない。チェックリストを片手にあれこれ確認しても、ハッカーを止めるのには何の役にも立たない」とビッグマン氏は指摘した。

そして、NISTサイバーセキュリティフレームワークにおいても、「検知」から始めようとするケースが多いが、「リスクを特定する前にSOCを構築してもあまり意味がない。まず脅威を特定し、そこからの『防御』にフォーカスすべきだ」と強調した。

ハッカーが気にしているのは、ターゲットとなる組織や企業がどれだけ防御できる能力を持っているか、ターゲットがどれだけ侵入しやすいか、あるいは困難かといった事柄だ。「相手は、時には偵察のためのツールを用い、ネットワークはセグメント化されているか、クレデンシャル情報は取得できるかといった企業の防御に関するさまざまな情報を収集し、ランキングを作成している」。逆に言うと、防御を強化すれば、「あそこは攻略しにくい」と相手に思わせ、リスクを削減できるというわけだ。

ビッグマン氏が挙げた6つの基本的な「原則」

では、具体的にどのようにして「防御」していけばいいのか。ビッグマン氏は6つの原則を紹介した。

1つ目は、セキュリティが強化されたイメージ(ソフトウェア)を利用することだ。OSにしてもアプリケーションにしても、あるいはさまざまなアプライアンスのファームウェアにしても、堅牢(けんろう)化されたプラットフォームを採用することが、特にインターネットに面した領域では必要だという。

2つ目は、二要素認証やスマートカードを組み合わせるなどして認証を強化することだ。コストの面で従業員全員に適用するのは難しい場合でも、少なくとも管理者権限を持つユーザーについては、強固な認証を採用すべきだとした。

3つ目は、その上で、ルート権限、管理者権限を持つアカウントのクレデンシャル管理を徹底すること。ビッグマン氏によると、「管理者権限を持っている人は分かりますか?」と尋ねても、残念ながら「うーん、正確には分かりません」といった答えが返ってくることは少なくないそうだ。Microsoftの「Just Enough Administration」などを活用し、適切な人のみが必要な管理者権限を持つよう制限を掛けることが重要だ。

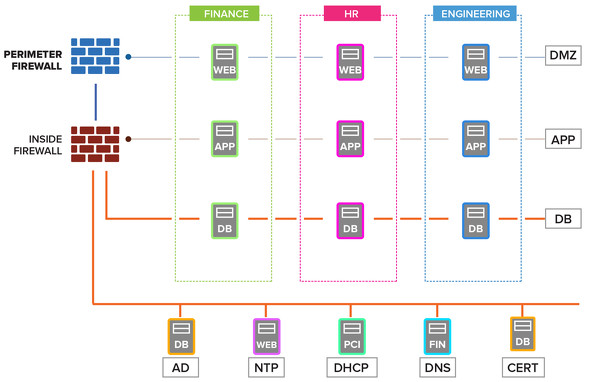

4つ目は、ネットワークレベルでのセグメンテーション(分離)だ。「ひとたびハッカーに侵入されると、Active Directoryをはじめ他のシステムに容易にアクセスできてしまうケースが多い。そこで、vLANでもいいし、無料のツールを活用してもいいので、ネットワークをセグメント化し、Active Directoryや重要な情報を格納したデータベースにアクセスしにくいようにすることが重要だ」

5つ目は、エンドポイントにおいてカーネルやメモリを保護することだ。「多くの企業は『アンチウイルスを導入しています』というが、メモリの保護までは実施していないことが多い。メモリの振る舞いを監視したり、あるいは許可された特定のプロセスやアプリケーションのみ動作を許可するホワイトリスト的な機能を活用したりして、エンドポイントを強力に保護すべきだ」

最後は脆弱性管理だ。「『あ、あのシステムにパッチを当てていない』と不安で熟睡できないCISOは多い。こうした不安を解消し、常に脆弱性を探し出そうと試みるハッカーとの競争に勝つためにも、自動化された脆弱性管理ツール、パッチ管理ツールを使うべきだ」

そしてあらためて、脅威は主に外部からやってくること、ハッカーが気にするのは企業がどんなトレーニングを行い、検知の仕組みを整えているかではなく、どのような「防御策」を講じているかの一点であることを強調。「今、セキュリティ業界では『検知』が重要だといわれている。バランスのとれた対策を否定はしないが、私は、ハッカーから自社を守るために『防御』を重視すべきだと考えている。防御に立ち返って対策を確認してほしい」と呼び掛けた。

分かっていながら基本的な対策が徹底できない理由は?

講演では、質疑応答の時間も設けられた。この中で「クラウドの採用が広がる中、どのようにセキュリティ対策を講じるべきか」という質問に対し、ビッグマン氏は幾つかのアドバイスを行った。

まず、「クラウドはプライベートネットワークの延長ではなく、あくまで『他社』に接続しているのだということを忘れてはいけない」と述べた上で、「管理コンソールに誰がどこからアクセスできるのか」「どのようなリソースを制御でき、どのように認証しているか」を確認すべきとした。

「オンプレミスの場合は管理者権限の持ち主について考慮しても、AWS(Amazon Web Services)やGCP(Google Cloud Platform)となると、あまり考えないことが多い。誰がどのデータにアクセスできるかを確認することは、クラウドの場合、オンプレミスよりも重要だ」

さらに、「データを暗号化して、その暗号鍵を自社で管理すること」「クラウド上で動作するランタイムについても自身である程度保護すること」「ハイパーバイザーのセキュリティが担保されているかどうかを確認すること」といった注意事項を挙げた。

ビッグマン氏が挙げた6つの対策は、いずれも基本的な事柄ばかりだ。「分かっていながら対策が進まない理由はなぜか」という問いに対し、「理由の一つは、ITを統括するCIO(最高情報責任者)とCISOが向いている方向がバラバラだったり、スピード感が違っていたりして、統合されていないことが原因だ。逆に、これらの対策をしっかり実践できている数少ない企業では、セキュリティとITが統合されていた」と述べた。また、特に米国の場合、防御とはあまり関係のない法規制順守、コンプライアンスばかりに目が行っていることも要因の一つだという。

そして最後に、「ベンダーはいろいろなことを言ってくる。それらを全てうのみにするのではなく、自分で腹落ちしたことを実行してほしい」とアドバイスした。

関連記事

管理者権限をコントロールする2つのアプローチ――必要最低限の管理(JEA)と特権アクセス管理(PAM)

管理者権限をコントロールする2つのアプローチ――必要最低限の管理(JEA)と特権アクセス管理(PAM)

Windows Server 2016のActive Directoryドメイン環境では、「JEA」「PAM」と呼ばれる2つの特権管理機能が利用可能になります。登場したばかりの新しいセキュリティ機能なので、まだよく知られていないと思います。今回は、JEAとPAMでどんなことができるのかを紹介します。 米中央情報局(CIA)と証券取引委員会(SEC)が語った、業務の根幹でクラウドを使う理由

米中央情報局(CIA)と証券取引委員会(SEC)が語った、業務の根幹でクラウドを使う理由

米SECとCIA、いずれにとっても、パブリッククラウドは活動の中核を支える存在となっている。両組織の責任者がAWS Public Sector Summit 2018で、「なぜオンプレミスではだめなのか」を語った。 CISO考――ところで、CISOって必要ですか?

CISO考――ところで、CISOって必要ですか?

CIOやCOOなど、アルファベットで構成される役職が日本でも目立つようになりました。しかしその役割の意味がよく分からないまま、その役職が付いている人もいるのではないでしょうか。第3回では耳にすることの多くなった「CISO」をテーマに、その役割のあるべき姿に迫ります(編集部)

Copyright © ITmedia, Inc. All Rights Reserved.