経営陣が欲しい「セキュリティ」、その3つの誤解と真実:「完璧なセキュリティ」が不可能なら、いったい何を目指せばいいのか

デジタルトランスフォーメーション(DX)、システム刷新、そしてセキュリティ――昨今のIT投資における企業・団体の悩みは大きくなる一方だ。OWASP Japanリーダーで、アスタリスク・リサーチのCEOを務める岡田良太郎氏が、経営陣の誤解を解き、IT担当者にエールを送る。

サイバー犯罪による被害は、ロシアンルーレットか?

これほどワークスタイルを変化させる時代が来るとは思っていなかっただろう。新型コロナウイルス感染症(COVID-19)を避けるために、一斉に自宅待機・テレワークのお触れが世界同時多発で出ている。多くの企業で社内も社外もシステムに関する対応、調整で大騒ぎになったはずだ。リモートワークのためのIT環境は、ただつなげばいいというものではない。業務そのものの設計に大きく左右されるし、そもそも業務環境に行き着くための社内システムへのVPN接続や、それに伴う認証・認可が必要だろうが、それらの整備をやってきたかどうかで明暗が分かれている。制度面よりもシステムがボトルネックになっているなんて笑えない。

それでなくても年度替わり、企業・団体がシステムの刷新で忙しい時期だ。例年通りだったとしても苦労が絶えない時期である。レガシーシステムからの脱却どころか、普段使いのシステムの更新だけでも定期的に相当な量があるだろう。それなりに刷新プロジェクトもあっただろうに、そこにきてこのコロナ対応の勤務形態の変化に大わらわだ。この年末年始ごろまでバズワード化していたデジタルトランスフォーメーション(DX)は、ものすごいスピードでどこかに忘れ去られたのではないか。

ITは意思決定が最初にあり、それに対して変化の痛みというか、少なからぬ人々にチャレンジを伴うものであり、ごまかしてうまくやり過ごすことはもっと苦痛だ。大企業・中堅企業のみならず、中小・零細企業に至っても、「会議」「はんこ」「見積書・請求書」に代表されるようなアナログな手段は、オンライン会議やデジタル署名を利用したサービスにより、スピーディーな手段に移行することが見受けられる。

そこで、そのような変革の計画を大至急段取り、予算化し、現場に投入しなければならない。いよいよ実施に向けて経営会議にかけるわけだが、そこで情報システム企画者、その長に当たるCIO(最高情報責任者)の前に立ちはだかる壁――「セキュリティは大丈夫なんだよね?」

完璧なセキュリティが可能かどうか。なぜ完璧なセキュリティを求める声が挙がるのか。企業がその顧客に関わるものであれ何であれ、情報資産であるデータをフルに活用し、迅速に戦略的判断をしたいのは必然だ。もはや経験のあるベテランのヤマカンで経営判断できるほど、事業環境も規模も生やさしいものではない。それで、持てる限りのさまざまなデータを活用し、判断を駆使していく。

このようなスピーディーな意思決定をサポートするシステムには、同様にスピードが最重要だ。そのため、「クラウド」があまたのオープンソースソフトウェアや商用ソフトウェアのスタックをコンポーネント化して提供している。企業は、ほんの数クリックで、自社システムとして利用することができる。かつて大抵の企業が持っていた重厚なデータセンターやラックマウント化されたサーバ群は、クラウドベンダーが提供する管理機能のWebサイトに収まっている。これは、システム構築や運用に関する、スピード面での痛みをかなり軽減した。

また、これまでいちいち必要だったあまたのシステム構築は、業務標準化を実装した軽量なSaaS型プロダクトやパッケージの利用に取って代わられた。システム構築があったとしても、技術コンポーネントの調達において、少なくとも稟議(りんぎ)と技術習得プロセスを大きく端折ることができ、結果的に、スピーディーなデリバリーが可能になった。CDN、サーバレス、APIゲートウェイなどが、圧倒的なスピードで普及が進んでいるのは、こうした便益があるからだ。運用コストも激減した。アップデートは数クリックで済むか、あるいは自動化されたからだ。

一方で、「セキュリティ」がどうなっているのかについての不透明感は途方もなく大きい。そのシステムが、よく分からない国内外からの集団から攻撃され、その経路も形跡もあるかないか分からないし、その分析は専門家でないと分からない、とくる。アウトソーシング、防御の自動化ソリューションは大抵、予想以上に高額で、しかもそのROIの弾き方はいまひとつ分からない。「セキュリティをやっても事業がもうからない」と嘆く向きもあることだろう。

そこで、経営陣から「完璧なセキュリティを実現するにはどうすればいいのか」「いや完璧なセキュリティなど無理だ」「では、どうすればいいのか」といった禅問答のような途方もない空中戦が繰り広げられる。この不安の本質、意図の根っこにあるものは何だろうか。

経営陣の意図を推察してみよう。例えば、こうだ。「セキュリティ対策が妥当であるかどうかはぶっちゃけ分からない。サイバー犯罪による被害は、多分ロシアンルーレットのようなものだから、狙われたら絶対に負けるし、ツッコミどころもあるから、多かれ少なかれ避けられないだろう。万一、アンラッキーなことにわが社で一番に被害が出たらどうするか。あるいは、不心得者がこの“コロナ騒ぎ”に乗じてやすやすと情報を持ち出すかもしれない。いずれにせよ、そうなると業務は止まるし、顧客との関係も緊迫する。そして社長が記者会見だ。そこでは謝罪だけでなく、ほそぼそといきさつを説明しなくてはいけない……」

つまり、そのような状況の下での唯一の救いである、「説明責任」が果たされるようにしたいのだ。セキュリティ対策の妥当性にそれなりにまっとうな説明が付き、その結果、容赦なく浴びせられる非難や損失が、少しでも軽減されるようにできないものかということだ。

ただし、そのコストを、クリアに分かるリーズナブルな価格で実現したい。

このように分解して考えると、セキュリティに関して「欲しいものは何か」を言語化するとき、大抵、それは「高額でも丁寧でしっかりかっちりビジネス環境を守ってくれる痺(しび)れるほど完璧なセキュリティ」というよりは、「妥当だったと説明可能な、程よいセキュリティ」ではないか。筆者にはこのマインドを取り立てて非難する意図はない。よく分からないものに投資はできないだろう。では、そのほどよいセキュリティを目指す際に、よく見られる3つの誤解と、それに対する真実を示してみよう。

【誤解】セキュリティ対応チーム(CSIRT)を設置すると、問題は減り、セキュリティの知見が高まる

【真実】問題は増え、ノウハウはそれほど蓄積されない

これは今、重要な問いだ。コロナ騒ぎの火事場でセキュリティリスクは高まっている。「“にわかVPN”はハッキングし放題」「データもPCごと持ち出し放題」なんてことは起きていないと思うだろうか。定型的なフォーメーションを回すことだけで、新たなリスクを見つけ、その対策の必要性を押さえるには、対応チームを作り、脅威の判断を外部に任せているだけではダメだと指摘しておきたい。

独立行政法人 情報処理推進機構(IPA)が2017年に発表した調査資料によると、調査対象企業の70%近くが、CSIRT(Computer Security Incident Response Team)あるいは、それに相当する部署を設置している。

主な役割はインシデントレスポンス、つまり問題対応だ。膨大な情報収集を日ごと展開し、セキュリティ管理/運用ツールとにらめっこしている。不正なアクセス、ダウンロード、あるいはマルウェア感染などの対応を行っている。そこでCSIRTは大抵、これまで問題にしてこなかったことから問題を見つけ、それに対応するという消耗戦を強いられることになる。

やってみると、既に導入した設備でさえ、細かな問題を可視化する道具になり、外部から、また内部からの挙動不審なアクセスに一挙一動に右往左往させられる予感しかしないことに気が付く。そのままでは、それを可視化できても、大抵PCをそっと閉じて、終えたくなる。

もちろん、ビジネスが躍動的に動いている中、普段と異なる動きや問題に目を見張るのは大変なことだ。ただ「問題が発生していない」ということは、「問題が発生していることを可視化する、あるいは報告する、まともな手だてがない」ことと同義だ。それで、大抵のCSIRTは、現実的には、「何が問題で、何が問題でないか」を判断するために、セキュリティオペレーションセンター(SOC)にアウトソーシングするしかない。

SOCは、怪しい通信などを見つけたりすると、その契約者に通知をするトリアージを引き受けるのだが、SOCの方はいまひとつ顧客の環境を知らないし、契約者サイドはSOCがなぜアラートを送ってきているかを理解していない。ただ、その画一的なモニタリングが、ピントがずれているとか、企業のシステム利用状況の変化に追従できるかとかいわれると、それは困難だ。頼まれていないものはモニターできない。

そもそも、CSIRTという名前が「インシデントレスポンス」であるためだろう、「有事の対応」の部分だけに目が行きがちだ。企業でセキュリティに取り組むには、「有事の対応」よりももっと優先的にやるべきことがある。それは「脅威の識別」だ。

通常だと「普段の業務の促進を妨害する脅威は何か」「それが発生するシナリオはどのようなものか」を押さえる。また、それに加え、このコロナ対応など「ITシステムの利用形態の変化に伴うリスクは何か」「どこをモニターすればそのリスク状況を把握できる可能性があるか」を考えるのは、貴社では誰の仕事だろうか。

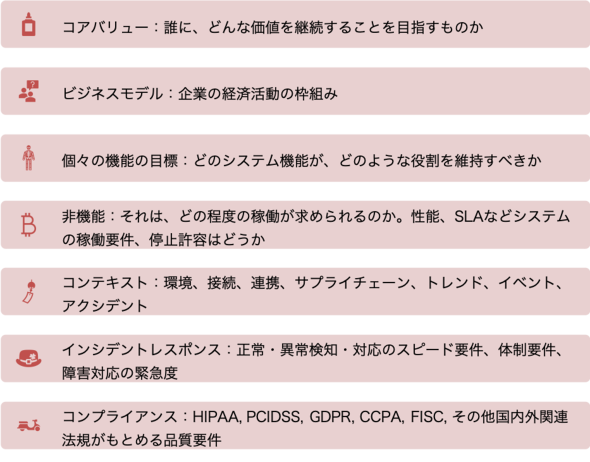

業種・業態によっても、識別すべき脅威は異なる。決済サービスとECサイトと小売店ではそれぞれリスクが違う。つまり想定される攻撃も、保護すべき資産も異なる。攻撃のトレンドの問題もあるため、情報収集が有効であることはもちろんだが、攻撃想定をいくらかでもクリアにするためには、保護する対象の事業、その保持する資産の側の動きを押さえる必要がある。これらをクリアにするために、リスクがなんたるかのプロファイルを行うと、セキュリティの目的を、事業の観点で押さえることができる。

【誤解】ネットワークセキュリティを強化すれば、情報資産は保護できる

【真実】認証基盤を強化しなければ、ネットワークセキュリティの意味はない

関連記事

主人公/ラスボスの視点からRPGを題材にサイバーセキュリティを解説した人気連載を無料提供

主人公/ラスボスの視点からRPGを題材にサイバーセキュリティを解説した人気連載を無料提供

人気過去連載を電子書籍化し、無料ダウンロード提供する@IT eBookシリーズ。第57弾は、5章にわたってRPGを題材にサイバーセキュリティについて理解を深めてもらうという異色連載『RPGに学ぶセキュリティ』です。時に主人公の視点から、また時にはラスボスの立場に立って、RPGを見直してみると、サイバーセキュリティとの関連性が浮かび上がってきます。 DX時代の今、経営層やエンジニアに問い直す、「セキュリティ対策」と「セキュリティバイデザイン」の意義とは

DX時代の今、経営層やエンジニアに問い直す、「セキュリティ対策」と「セキュリティバイデザイン」の意義とは

近年の複雑化、多様化するサイバー攻撃を迎え撃つセキュリティ対策は、迅速なサイクルを回す開発が求められるデジタルトランスフォーメーション(DX)の阻害要因になるのではという意見もある。その中、DXとセキュリティの両立に有効なのが「セキュリティバイデザイン」だ。では、企業がセキュリティバイデザインに取り組む上で、どのような課題があるのか。 「シフトレフト」がセキュリティ対策やインシデント対応にも有効な理由

「シフトレフト」がセキュリティ対策やインシデント対応にも有効な理由

@ITは、2018年6月22日、東京で「@ITセキュリティセミナー」を開催した。本稿では、基調講演「もし組織に、突然サイバー攻撃が予告されたなら」の内容をお伝えする。

Copyright © ITmedia, Inc. All Rights Reserved.