受信者をだまして攻撃に加担させる「スピアフィッシングメール」に注意 IPAがJ-CRATの活動を報告:「セキュリティパッチが適切に更新されない」傾向も

J-CRATの2019年度下半期の活動報告によると、ネットワーク機器の脆弱性やソフトウェアの更新機能を悪用した攻撃などネットワークに侵入する手口が多様化しているという。

独立行政法人 情報処理推進機構(IPA)は2020年6月24日、J-CRAT(Cyber Rescue and Advice Team against targeted attack of Japan)の2019年度下半期の活動について発表した。

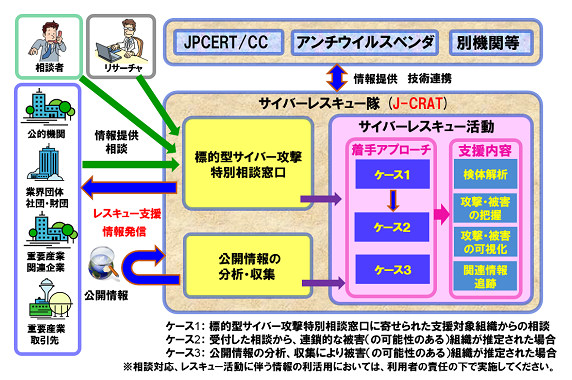

J-CRATは、標的型サイバー攻撃の被害拡大防止を目的に、経済産業省の協力のもとで2014年7月16日にIPAが設立したサイバーレスキュー隊。サイバー攻撃の被害低減と攻撃の連鎖の遮断を支援する。J-CRATは一般企業やユーザーから相談や情報提供を、「標的型サイバー攻撃特別相談窓口」で受け付けている。提供された情報から、被害が発生すると見られ、その対策への対応が遅れると社会や産業に重大な影響を及ぼすと判断した場合には、サイバー攻撃への対策活動を支援する。支援活動は、主にメールや電話でのやりとりだが、現場に出張することもあるという。

IPAによると、ネットワークに侵入する手口が多様化しており、これまでのメールを使った手法から、ネットワーク機器の脆弱(ぜいじゃく)性の悪用、ソフトウェアの更新機能を悪用したサプライチェーン攻撃、SNSなどを介したモバイルマルウェア感染などが目立つという。こうした手口の中でも受信者をだまして攻撃に加担させる「スピアフィッシングメール」は防御が困難で、今後も警戒すべき攻撃手口だとしている。

防御が困難な「スピアフィッシングメール」

2019年度下半期に見られた特徴的なサイバー攻撃としては、外交政策や安全保障政策、経済政策といった分野に対する標的型攻撃メールや、VPN装置の脆弱性からの侵入事例があった。

標的型攻撃メールについては、2019年12月中旬から下旬にかけて、特に米中関係の問題を扱う組織や人物に対する攻撃が確認された。添付ファイルのマクロを有効化すると未知のマルウェアに感染する仕組みだった。メールやWebブラウザ情報(IDやパスワード)を窃取した上でバックドアを設置する事例や、組織内の端末が感染して管理サーバに侵入された事例が確認されている。

関連記事

コンテナを標的にしたマルウェア、Aqua Security Softwareが攻撃手法を解説

コンテナを標的にしたマルウェア、Aqua Security Softwareが攻撃手法を解説

Aqua Security Softwareは、コンテナ環境を標的にした「kinsing」マルウェア攻撃の脅威について、レポートを発表した。Docker APIポートの設定ミスにつけ込み、多数のコンテナに感染しながら、仮想通貨の発掘を試みる攻撃だ。クラウドネイティブ環境では何に気を付ければよいのかもまとめている。 マルウェア感染などから簡単に回復できるWindows 10の「新たに開始」機能を使う

マルウェア感染などから簡単に回復できるWindows 10の「新たに開始」機能を使う

マルウェアに感染してしまったり、設定がおかしくなってしまったりした場合など、Windows 10を初期化して、これらの不具合を解消したいこともあるだろう。初期化の方法には幾つかあるが、本Tech TIPSではWindows Defenderの「新たに開始」機能を使って初期化する方法を紹介しよう。 MicrosoftとIntel、ディープラーニングでマルウェアを分類する研究成果を発表

MicrosoftとIntel、ディープラーニングでマルウェアを分類する研究成果を発表

Microsoftの脅威保護インテリジェンスチームとIntel Labsの研究者が、ディープラーニングをマルウェア分類に応用する新しい方法を共同で研究し、成果を挙げた。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.