「『自組織が誰にどのような情報が狙われているか』を知る必要がある」 トレンドマイクロ:隠蔽工作をする「環境寄生型攻撃」が巧妙化

トレンドマイクロは「国内標的型分析レポート2021年版」を公開した。7つの標的型攻撃者グループによる攻撃を国内で観測し、サプライチェーンの弱点を悪用した攻撃を確認した。内部活動時の環境寄生型攻撃がより巧妙になっているという。

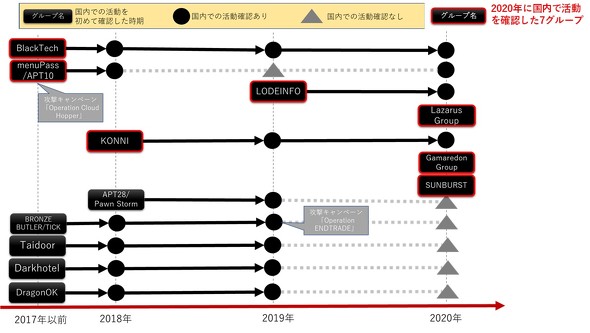

トレンドマイクロは2021年9月16日、「国内標的型分析レポート2021年版」を公開した。2020年の国内に対する標的型攻撃を分析したもので、特に企業にとって深刻な被害につながる危険のある攻撃に焦点を当てた。トレンドマイクロは「7つの標的型攻撃者グループによる攻撃を日本国内で観測した」という。

攻撃者グループの活動変化に注目

2020年にトレンドマイクロが国内での活動を確認した標的型攻撃者グループは、「BlackTech」「menuPass/APT10」「LODEINFO」「Lazarus Group」「KONNI」「Gamaredon Group」「SUNBURST」の7つ。トレンドマイクロは「これまで国内での活動が顕在化していなかったLazarus Groupや、2018年末以降落ち着いていたmenuPassの活動が再開したことが特徴的だ。この2つの攻撃者グループの活動変化は、背景にある国家や組織の戦略方針が変更された結果だろう」と推測している。

標的型攻撃の主体となっている攻撃者グループを特定することは、「自組織が誰にどのような情報が狙われているかを把握するために非常に重要だ」とトレンドマイクロは指摘する。

「自組織内で把握した情報と攻撃者ごとのTTPs(Tactics:戦術、Techniques:技術、Procedures:手順)を突き合わせて、悪用されやすい機能の無効化やネットワーク構成の変更、認証の強化など、抜本的対策を検討することも肝要だ」(トレンドマイクロ)

「外堀を埋める」サプライチェーン攻撃

2020年はサプライチェーンを対象とした攻撃もあった。トレンドマイクロは最も大きな事例とおして「SolarWindsの事例」を挙げる。2020年12月、ネットワーク監視製品「SolarWinds Orionプラットフォーム」の開発環境が侵害され、アップデート時にマルウェア「SUNBURST」などが侵入した事例だ。トレンドマイクロの調査によると米国やカナダなど北米地域以外にもアルゼンチン、英国、日本でもSUNBURSTが検出されており、世界的な影響があった。

こうした「ソフトウェア」を狙ったもの以外にもさまざまなサプライチェーン攻撃が発生しており、ビジネスでつながりがある組織や拠点を狙った「ビジネスサプライチェーン攻撃」、ITシステムなどの運用・監視などを請け負う事業者(MSP:Managed Service Provider)を狙う「サービスサプライチェーン攻撃」も存在する。

関連記事

拡大するランサムウェア対策の要にもなる、ゼロトラストにおけるデバイス防御

拡大するランサムウェア対策の要にもなる、ゼロトラストにおけるデバイス防御

デジタルトラストを実現するための新たな情報セキュリティの在り方についてお届けする連載。今回は、ゼロトラストにおけるデバイス防御について解説する。 「コロナがなかったとしても人材不足に悩んでいる」 Ivantiがサイバー攻撃に関する実態調査

「コロナがなかったとしても人材不足に悩んでいる」 Ivantiがサイバー攻撃に関する実態調査

Ivantiはサイバー攻撃に関する実態調査の結果を発表した。従業員がテレワークで働くことにセキュリティ上の不安を感じている日本のIT担当者の割合は92%で、IT部門の人材不足に悩まされたことがある日本のIT担当者の割合は79%だった。 「いつでも」「どこからでも」受講が可能 NICTがオンライン版サイバー防御演習の受講者の募集を開始

「いつでも」「どこからでも」受講が可能 NICTがオンライン版サイバー防御演習の受講者の募集を開始

NICTのナショナルサイバートレーニングセンターは、実践的サイバー防御演習「CYDERオンライン」オープンβ版の受講者の募集を開始した。2021年秋以降の正式提供に向けた最終調整が目的で、受講費用は無料だが、演習後アンケートに回答する必要がある。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.