セキュリティ

TechTargetジャパン 特選プレミアムコンテンツ:

Appleの「iPhone」に侵入したスパイウェアによる監視行為について、Googleが注意を呼び掛けた。競合製品でさえ放っておけない、Googleが発見した警戒すべき実態とは。

(2024/04/28)

2大フォーマットの「SPDX」「CycloneDX」に対応 OSSとして公開:

OpenSSFは、CISAやDHS S&Tと共同で、オープンソースのサプライチェーンツール「Protobom」を発表した。SBOMデータを生成したり、異なるフォーマット間でSBOMデータを変換したりできる。

(2024/04/26)

変更が必要な場合と必要でない場合を整理:

ESETは公式ブログで、安全にサービスを利用できるパスワードの変更頻度について解説した。パスワードを定期的に変更するだけではセキュリティの脆弱性を減少させる効果があまりなく、パスワードマネージャーと二要素認証の活用が重要だとしている。

(2024/04/23)

セキュリティリーダーが押さえておくべきゼロトラストの最新トレンドを発表:

ガートナージャパンは「セキュリティリーダーが押さえておくべきゼロトラストの最新トレンド」を発表した。これは国内企業を対象に実施したセキュリティ調査の結果を基にしており、トレンドとして「IAM」「CTEM」などが紹介されている。

(2024/04/23)

委託先リスク管理に関する実態調査結果を発表:

アトミテックは、委託先リスク管理に関する実態調査の結果を発表した。多くの企業が何らかの委託先でのインシデントを5年以内に経験していることが分かった。

(2024/04/17)

AIモデルの運用に不可欠:

LLMスタックの保護は、データの保護、ユーザーの信頼、AIモデルの運用の完全性などを保証するために不可欠だ。本記事では、AIシステムの安全性を確保する方法を学ぶことの重要性について、LLM実装とLLMスタックに焦点を当てながら紹介する。

(2024/04/17)

攻撃の成立条件は限定的:

Flatt Securityは、複数のプログラミング言語に存在する、Windows環境でコマンドインジェクションを引き起こす脆弱性に関する解説を公式ブログの英語版で公開した。

(2024/04/16)

GPSジャミングをどのように可視化したのか:

世界中の航空機のフライト情報を追跡、可視化したサービスを提供するFlightradar24は、GPSジャミングや干渉を受けている地域を可視化した「GPS jamming map」を公開した。

(2024/04/16)

ITmedia Security Week 2024 冬:

2024年2月27日、アイティメディアが主催するセミナー「ITmedia Security Week 2024 冬」の「多要素認証から始めるID管理・統制」ゾーンで、パロンゴ 取締役 兼 最高技術責任者 林達也氏が「デジタルアイデンティティー時代のID管理・認証/認可の変容と社会受容」と題して講演した。産官学でデジタルアイデンティティーをウオッチし、策定にまで関わる同氏が、ゼロトラスト時代に重要な認証、認可の現在を、「社会受容」というキーワードを絡めて解説するセッションだ。

(2024/04/12)

ChatGPTプラグインではなく、GPTsの利用を推奨:

TechTargetは、「ChatGPTプラグインの脆弱性」に関する記事を公開した。ChatGPTプラグインの脆弱性が発見され、OpenAIと2つのサードパーティーベンダーは修正対応した。だが、セキュリティベンダーの研究者は「ChatGPTプラグインには依然としてセキュリティリスクが存在する」と警告している。

(2024/04/10)

ITmedia Security Week 2024 冬:

2024年2月28日、アイティメディアが主催するセミナー「ITmedia Security Week 2024 冬」における「クラウドセキュリティ」ゾーンで、GMOサイバーセキュリティ by イエラエ サイバーセキュリティ事業本部 執行役員 兼 副本部長 阿部慎司氏が「CISOが考えるべきクラウドセキュリティ 〜脅威とリスクをモデル化し、対策へつなげる手法〜」と題して講演した。

(2024/04/10)

GitHub CopilotとCodeQLを活用:

GitHubは「GitHub Advanced Security」の利用者を対象に、コードスキャン自動修正機能パブリックβ版の提供を開始した。「JavaScript」「TypeScript」「Java」「Python」に対応しており、脆弱性のないコード案を生成する。

(2024/04/09)

2023年に発生したWeb攻撃のうち、3割が「APIを標的にした攻撃」:

Akamaiは、脅威レポート「インターネットの現状(SOTI)|影に潜む脅威:攻撃トレンドでAPIの脅威を解き明かす」を公開した。それによるとWebに関する全攻撃の29%が「APIを標的とした攻撃」だという。

(2024/04/09)

ITmedia Security Week 2024 冬:

2024年3月4日、アイティメディアが主催するセミナー「ITmedia Security Week 2024 冬」における「アタックサーフェス管理」ゾーンで、日本ハッカー協会 代表理事 杉浦隆幸氏が「今日から始めるアタックサーフェス管理」と題して講演。日本ハッカー協会として「日本のハッカーが活躍できる社会を作る」べく活動する杉浦氏が、幅広いセキュリティ分野の中から「アタックサーフェス管理」をキーワードに、OSINT技術を通じてセキュリティ対策の根幹を語った。

(2024/04/09)

拡張機能「Password Checkup」iOS版もアップデート:

Googleは、Google ChromeのGoogleセーフブラウジング機能に、リアルタイムでプライバシーを保護する機能を実装したと発表した。さらに、iOS版Chromeに新しいパスワード保護機能を導入した。

(2024/04/06)

ITmedia Security Week 2024 冬:

2024年2月28日、アイティメディアが主催するセミナー「ITmedia Security Week 2024 冬」における「クラウドセキュリティ」ゾーンで、多摩大学 ルール形成戦略研究所 客員教授 西尾素己氏が「攻撃者はいかにしてクラウドを堕(お)とすのか 今知るべき攻撃のトレンド」と題した講演に登壇した。以前はランサムウェアをテーマとして、世界情勢に合わせて講演したが、今回は“クラウド”の現状を、西尾氏の視点で語るセッションとなった。

(2024/04/05)

デロイト トーマツ グループが「クライシスマネジメント」の実態調査結果を発表:

デロイト トーマツ グループは、「企業のリスクマネジメントおよびクライシスマネジメント実態調査」の2023年版を発表した。特定のクライシス(企業に重大な影響を与える出来事)については、51.4%の会社が対応計画を策定しているものの、リスクマネジメントと連動した体系的な対応計画を策定している企業の割合は一桁台と非常に少なかった。

(2024/04/04)

OSSコミュニティーに衝撃:

主要なLinuxディストリビューションなどで広く使用されている「XZ Utils」に、悪意あるコードが挿入された問題(CVE-2024-3094)が確認された。

(2024/04/04)

こうしす! こちら京姫鉄道 広報部システム課 @IT支線(46):

情報セキュリティの啓発を目指した、技術系コメディー自主制作アニメ「こうしす!」の@ITバージョン。第46列車は「ハンバーガーとシステム障害」です。※このマンガはフィクションです。

(2024/04/04)

新機能も追加予定:

Microsoftは「Microsoft Copilot for Security」の一般提供を開始した。同社によると、自然言語で応答し、人間が見逃す予兆を自動で検知できるなどの機能を備えているという。

(2024/04/03)

ランサムウェア攻撃者は妨害行為を増加させている:

Broadcomは、2023年のランサムウェア攻撃の状況をSymantec公式ブログで明らかにした。2023年第4四半期にランサムウェアの攻撃数は20%強減少したにもかかわらず、ランサムウェアの活動は引き続き増加傾向にあるという。

(2024/04/02)

AIへの認識や懸念点、活用について、バラクーダが調査:

バラクーダネットワークスジャパンは、日本の中小企業におけるAIの位置付けに関する調査結果を発表した。日本の中小企業はAIの潜在的な恩恵には前向きでありながら、セキュリティや知識のギャップを懸念していた。

(2024/04/02)

生成AIが鍵:

Gartnerは、2024年以降のサイバーセキュリティ予測トップ8を発表した。生成AIの導入によりサイバーセキュリティのスキル格差が解消され、従業員が原因のサイバーセキュリティインシデントが減少することなどを挙げた。

(2024/04/01)

「考慮すべきリスク」の明確化も重要:

ガートナージャパンは、企業が事業継続計画の策定や見直しのために押さえておくべき3つのポイントを発表した。同社は「本番サイトから離れた別サイトでの災害復旧策やその必要性の確認を忘れないようにすることがポイントだ」と述べている。

(2024/03/27)

調査対象の95%がセキュリティの課題を抱えている:

パロアルトネットワークスは、「日本企業のサイバーセキュリティにおけるAI・自動化活用」に関する調査の結果を発表した。多くの組織がセキュリティの課題に悩んでおり、約9割の企業が「変革の必要性」を感じていた。

(2024/03/26)

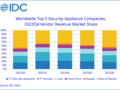

アジア太平洋地域では前年同期比4%減:

IDCは世界のセキュリティアプライアンス市場に関する調査結果を発表した。総市場収益は2023年通年で176億ドルに達し、前年比8億6800万ドル増加した。

(2024/03/25)

TechTargetジャパン 特選プレミアムコンテンツ:

日常生活だけではなく、ビジネスの世界でも利用が広がりつつある「ChatGPT」などの生成AIツール。セキュアに使うためには、生成AIのリスクを熟知する必要がある。どのようなリスクがあるのか。

(2024/03/24)

顧客IDおよびアクセス管理(CIAM)をアプリに迅速に統合できる:

Microsoftは、Visual Studio Codeの「Microsoft Entra External ID」拡張機能のパブリックプレビュー版を公開した。

(2024/03/21)

「C」「C++」よりも「Rust」などの言語を推奨:

米ホワイトハウスは、サイバー空間における攻撃対象領域を積極的に削減するよう技術コミュニティーに呼びかける報告書を発表した。ONCDは、IT企業がメモリ安全なプログラミング言語を採用することで、あらゆる種類の脆弱性がデジタルエコシステムに侵入するのを防ぐことができるとして、協力を呼びかけた。

(2024/03/18)

「6つ以外に優先させるべき取り組みも存在する」:

Gartnerは2024年のサイバーセキュリティのトップトレンド予測を発表した。トップトレンドの推進要因として、「生成AI」「セキュリティ意識の低い従業員の行動」「サードパーティーのリスク」など6点を挙げた。

(2024/03/16)

2024年の支出額は初の1兆円超えになる見込み:

IDC Japanは、セキュリティ市場に関する予測を発表した。国内市場の支出額は、対2023年比7.6%増の1兆455億円で、初めて1兆円を超えると予測している。

(2024/03/08)