優先すべきは内部からの脅威対策

脅威に対するマッピングが対策の基準

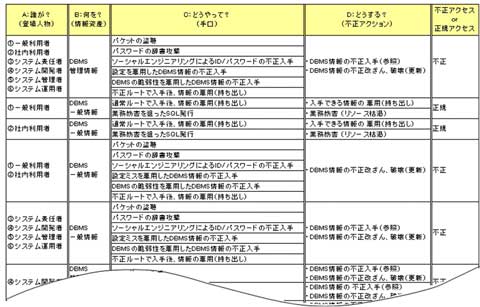

登場人物がデータベース内の情報資産にどのようにアクセスしてくるかという分類ができたら、次にはどのような手口で不正なアクションを行う可能性(危険性)があるのかを明確にし、認識しなければなりません。具体的な手口としては、パスワードへの辞書攻撃、管理情報からID/パスワードの不正利用、不正ルートで入手後に情報の悪用(持ち出し)、通常ルートで入手後に情報の悪用(持ち出し)といったケースが想定されます。また、それらの手口を使って実行される不正アクションには、入手できる情報の悪用(持ち出し)、入手できる情報の改ざん、破壊、業務妨害(リソース枯渇)などがあります。

これらの登場人物、情報資産、手口、不正アクションをマトリックス化すると、脅威に対するマッピングが出来上がります。その1つ1つのケースについて、正規のアクセスであるか不正アクセスであるかを規定していくことによって、不正なアクセスパターンが浮き彫りになるので、それに対してどういった対応を取るべきかが見えてきます。

データベースセキュリティを実装するためには、こうした手順を経ることでアクセスコントロールや監査などのデータベースセキュリティ対策を有効にするための前提条件となるポリシー策定を行うことが必要です。

●図4 登場人物×情報資産×手口×不正アクションの組み合わせによる脅威

(クリックで拡大します)

(クリックで拡大します)

次回は、ログ取得の重要性、そのログの取得方法などについて具体的に解説していきます。

筆 者 略 歴

成田泰彦 (なりた やすひこ)

フォーティネットジャパン株式会社

セールスエンジニアリング部 シニアコンサルティングSE

株式会社アシストにてRDBMSを使ったアプリケーション開発の技術支援エンジニアとしての経験を基に、後年ではシングルサインオン・アクセスコントロールシステムの構築支援・コンサルタントを担当。

その後アイピーロックスジャパン、日本オラクルにてDBセキュリティ、ID管理セキュリティソリューションをプリセールスエンジニアおよびセールスマンとして担当。

さらにはDBセキュリティコンソーシアムの研究員も務めるなどして、ここ最近の約10年間はセキュリティソリューションにどっぷり漬かってきている。

現在はフォーティネットジャパンにてコンサルタントとして奮闘中。つい最近ゴルフを始めたばかりで、下手くそな自分と一緒にラウンドしていただける忍耐力の強い方を物色中。

| 3/3 |

| Index | |

| 優先すべきは内部からの脅威対策 | |

| Page 1 対策不十分なデータベースセキュリティ |

|

| Page 2 データベースセキュリティは人的脅威への対策が重要 現状把握と職務分掌が対策の第一歩 |

|

| Page 3 脅威に対するマッピングが対策の基準 |

|

| ここがポイント! DBセキュリティの実装 |

Database Expert フォーラム 新着記事

- Oracleライセンス「SE2」検証 CPUスレッド数制限はどんな仕組みで制御されるのか (2017/7/26)

データベース管理システムの運用でトラブルが発生したらどうするか。DBサポートスペシャリストが現場目線の解決Tipsをお届けします。今回は、Oracle SE2の「CPUスレッド数制限」がどんな仕組みで行われるのかを検証します - ドメイン参加後、SQL Serverが起動しなくなった (2017/7/24)

本連載では、「SQL Server」で発生するトラブルを「どんな方法で」「どのように」解決していくか、正しい対処のためのノウハウを紹介します。今回は、「ドメイン参加後にSQL Serverが起動しなくなった場合の対処方法」を解説します - さらに高度なSQL実行計画の取得」のために理解しておくべきこと (2017/7/21)

日本オラクルのデータベーススペシャリストが「DBAがすぐ実践できる即効テクニック」を紹介する本連載。今回は「より高度なSQL実行計画を取得するために、理解しておいてほしいこと」を解説します - データベースセキュリティが「各種ガイドライン」に記載され始めている事実 (2017/7/20)

本連載では、「データベースセキュリティに必要な対策」を学び、DBMSでの「具体的な実装方法」や「Tips」などを紹介していきます。今回は、「各種ガイドラインが示すコンプライアンス要件に、データベースのセキュリティはどのように記載されているのか」を解説します

|

|