|

企業がすべきフィッシング詐欺対策(1)

不正なメールを不正なものと判断できますか?

亀田 治伸日本ベリサイン株式会社

システムエンジニアリング部 部長代理

2005/7/9

フィッシング詐欺とは、最近インターネット上をにぎわせている詐欺行為のことです。「なんだろう?」と思って、検索エンジンで「フィッシング」と打ち込んでみると、釣り竿やルアーの通販サイトがたくさん出てきます。その結果、もっと混乱してしまう方もまだまだたくさんいらっしゃるのではないでしょうか?

ここでいう「フィッシング」とは「Phishing」とつづり、釣りの「Fishing」とは異なります。これは「Sophisticated(非常に洗練された)」と「Fishing(釣り行為)」を組み合わせた造語といわれています。フィッシング詐欺はインターネット版の「オレオレ詐欺(振り込め詐欺)」といわれますが、盗まれるものは主にユーザーID/パスワードであったりクレジットカード番号ですから、皆さんの大事なお金を直接盗まれるものではありません。しかし、 盗まれたID/パスワードやクレジットカード番号が悪用され被害が発生します。

フィッシング詐欺にだまされないためには、フィッシング詐欺に関する知識を付けることが一番重要です。また、詐欺を水際で防止するためのソリューションも登場してきましたので、それらを活用するのも一手です。

しかし、インターネットを利用したビジネスを展開する企業が、フィッシング詐欺対策をエンドユーザーだけに負担させておいていいのでしょうか。 企業は自身のサービスを利用するユーザーに安全を提供する義務があります。フィッシング詐欺の多くはユーザーが不審なメールを受け取ることから始まります。このため企業は、ユーザーにとって安全性の高いメール送信システムを構築すべきであると考えます。

本稿では、企業が導入可能な送信者認証技術を紹介し、ユーザーを守るための対策を検討していきます。

| CitiBankをかたったフィッシング詐欺の例 |

有名なCitiBankの事例でその手口を紹介しましょう。CitiBankをかたったメールには、「あなたのアカウント(銀行口座)に異常が発生しています。ここをクリックして情報をアップデートしてください」という旨が記述されておりユーザーの危機感をあおります。そのため、一部のユーザーは「here」と書いてあるリンクをクリックしてWebページに飛んでしまうかもしれません。

|

| 図1 CitiBankをかたったメール |

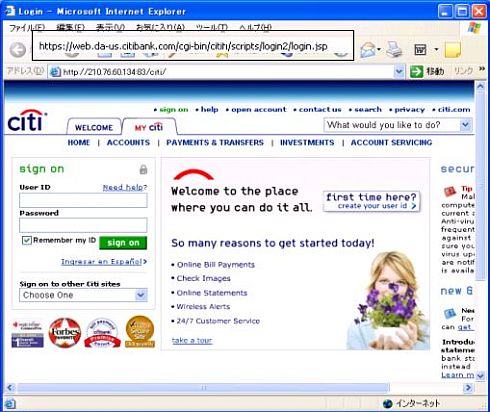

メール中のリンクをクリックして表示されたWebサイトは、いつも使用しているCitiBankのオンラインバンキングの画面と同じものです。何の疑いもなくユーザーIDとパスワードを打ち込むユーザーも存在するかもしれません。

また、このCitiBankのWebサイトはクレジットカード番号を入力するよう指示しています。もし、素直にクレジットカード番号を入力してしまうと、ある日突然悲劇がやってきます。貯金はゼロになり、身に覚えのない高額なクレジット払いの請求書が届くことでしょう。

|

| 図2 偽CitiBankのWebサイト |

| 簡単に送信者を詐称できる |

お気付きのとおりユーザーが受け取ったメールはCitiBankからのものではありません。メールの送信者を詐称するのは非常に簡単です。メールソフトの設定を変更するだけで可能ですから、誰でも30秒でビル・ゲイツや小泉純一郎になりすませます。

フィッシング詐欺は、ユーザーに送信者を詐称した不正なメールを送りつけることから始まります。人間は、一度物事を「こうだ!」と判断してしまうと、途中で方向修正するのは難しくなります。最初のメールでだまされてしまった場合、リンク先のWebページを疑うことができる方はどれほどいらっしゃるのでしょうか? 少なくとも私にはその自信がありません。

一般ユーザーには簡単ではありませんが、受け取ったメールが怪しいと思った場合、確証を得るための判別方法があります。メールのヘッダにはさまざまな情報が書き込まれています。

|

| 図3 メールのヘッダ情報 |

「Received:」という情報に注目してください。この項目には、このメールがどのようなサーバを通りユーザーの元へ配信されたのかという情報が含まれています。ここからメールの差出人が所属しているサーバが確認可能となります。サーバには一般的にその会社や業務委託先の関連するドメイン名が含まれています。

ただし、ここで確認可能なのはあくまでサーバまでです。誰がそのサーバを使用したのかというところまでは簡単には突き止められません。ひょっとしたら、悪意のあるユーザーに、セキュリティの低いサーバが乗っ取られた可能性もあります。サーバの管理者にログを要求する際には法的なアクションも必要になるでしょう。

残念ながら、ユーザーにとっては、その人の技術レベルの高さにかかわらず、そのメールが正しいかどうかの判別はかなり難しく時間を要するものです。実質的には判別は不可能に近いかもしれません。 だからこそメールに対する直感的なインターフェイスを備えた対策が必要なのです。

| 誰が悪いのか |

フィッシング詐欺が発生してしまったのは、誰が悪かったからでしょうか? そして誰が対策を施さないといけないのでしょうか?

フィッシャー(フィッシング詐欺師)が悪いのはもちろんです。そのほかの登場人物はどうでしょうか? もちろんユーザーは被害者です。またCitiBankは勝手に名前を使われただけであり、同じく被害者です。映画『マイノリティ・レポート』のような犯罪者を犯行前に把握できるようなシステムがないかぎり、CitiBank側は事前にそれを察知できません。従ってCitiBankを責めるのは酷だと思います。詐欺メールを配信したISPも責められません。どのユーザーがどのメールを必要とし、どのメールがフィッシャーにより配信されているのかをISPが把握するのは不可能です。

ではどうすべきでしょうか。フィッシング詐欺に対して泣き寝入りしないために、ユーザー、企業ともに自衛という手段が残されています。企業には自社サービスを利用するユーザーに対し、フィッシング詐欺の危険性を説明し、ユーザーが危険にさらされないような対策を可能な限り施し、啓もう活動を行う道義的・社会的な義務があります。また、ユーザーはメールというものが持つ危険性と企業が施す対策の意味を理解する必要があるのではないかと思います。

メールを安全に使用するための技術はいくつか存在しており、大きく2つに分類されます。

- 不正なメールを不正であると判断するもの

- 正しいメールを正しいと通知するもの

重要なことは、メールという相手が直接見えない非対面でのやりとりにおいて、「不正」の反対が「正しい」ではないということです。従って、どちらかが適応されればそれで安全であるというものではなく両方を組み合わせる必要があります。これは後ほど説明いたします。

| 不正なメールを不正であると判断するもの |

まず不正なメールを不正であると判断するものについて説明をします。有名なのはスパムフィルター、ウイルス対策などを発展させたパターンマッチング方式です。あらかじめ登録されている不正リストを使用し、不正なメールをサーバ側で判断しユーザーに送付しない、もしくはユーザー側でアラートを出すというものです。ユーザーは安全なメールだけを受け取ることができますし、どれが不正であるかを意識する必要がなくユーザーにとって非常に便利で協力なものです。

この方法は非常に強力ですが、残念ながら2点課題が残ります。

●パターンファイルの作成と配信にかかる時間

パターンマッチング方式の製品を提供している会社がすべてのフィッシング詐欺メールを受け取り、解析を行えるわけではありません。このため、ユーザーからの報告が重要なのですが、「ユーザーからの報告」→「メールの検証」→「パターンファイル作成」→「パターンファイル検証」→「配信」の間にはタイムラグが生じてしまいます。これが1つ目の課題です。

●誰が「不正」と判断するのか?

一般的にスパムフィルターなどでよく議論される問題なのですが、あるメールに対して「“確実”に不正なメールである」と誰が判断を行うのでしょうか。機械的なロジックに従い判別を行うことは不可能です。

例えば、メールヘッダの情報から、メールの差出人のドメインが、異なる組織が保有しているデータセンターのサーバから配信されていることは分かるかもしれません。これは送信者詐称が起きている可能性があります。しかし、配信サーバが本来の組織から別組織にアウトソースされている可能性もあります。このため「メール送信者=メール配信サーバ保有者」とは限りません。

ゆえに、最終的には人間が判断を行うこととなります。この場合、ある会社が送信した「正しい」メールを「不正」であると判断してしまった場合、その人間(及び属する組織)は確実にクレームを受けるでしょう。従って判断はある程度保守的になってしまいます。これが2つ目の課題です。

このような理由から、「不正」の反対は「正しい」ではなく、「不正」の反対は「グレー」か「正しい」かのどちらかです。つまり正しいものを正しいと判別可能な技術が別に必要となるのです。

また、パターンマッチング方式ではフィッシング詐欺のターゲットとなる会社は手の打ちようがありません。ユーザーはターゲットとなった企業のメールサーバからメールを受信していないからです。それ故企業は自身の責任を果たすために別の方式を模索しなければなりません。

では、正しいメールを正しいと通知するものにはどのようなものが存在しているのでしょうか。「正しい」とは何をもって「正しい」と判断するのでしょうか。それには、メールを送信したサーバを正しいと信頼する方法と、メールを送信した人間を正しいと信頼する方法の2種類があります。

前者に属するのが「SenderID」と「DomainKeys」で、後者に属するのが「S/MIME」です。前者は送信者ドメイン認証といわれ、後者は送信者認証と区別され始めています。次回以降は、3つの送信者認証技術に関して説明します。

| 関連リンク | |

| 本物と偽物のサイトを組み合わせるフィッシング詐欺 | |

| いまさらフィッシング詐欺にだまされないために | |

| フィッシング詐欺対策として企業が負うべき責任 | |

| Sender IDはスパム対策の切り札となるか!? | |

| S/MIMEでセキュアな電子メール環境をつくる! | |

| Security&Trust記事一覧 |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|