ラックが警告、サーバ停止後10日と経たずに攻撃再開

SQLインジェクション攻撃の波はまだ終わっていない

2008/03/27

セキュリティ企業のラックは3月27日、3月中旬に発生したSQLインジェクション攻撃の詳細について説明した。一連の攻撃は、同社が注意喚起を行った3月13日前後だけでなく、2007年の11月や12月、そして3月21日以降も発生しており、けっして一過性のものではないという。

この攻撃は、Webアプリケーションの脆弱性を突いてSQLインジェクション攻撃を仕掛け、Webサイトに不正なスクリプトを埋め込もうとする。しかし最終的な目的はWebサーバではなく、そこにアクセスしてくるユーザーの端末だ。もし、脆弱性が残っているPCで、書き換えられてスクリプトが仕込まれたWebページにアクセスすると、ユーザーがそれと意識しないうちにマルウェアがダウンロードされてしまう。

SQLインジェクション攻撃という手法は目新しいものではない。しかし、攻撃用ツールの進化と流通を背景に、攻撃件数は徐々に増加してきた。

ラックでは、約400社の顧客を対象に不正アクセス検知サービスを提供しているが、そこで検出されたSQLインジェクション攻撃件数は、2007年以降急増している。それまでの1〜2年は多くても数千件レベルだったのが、2007年に入ると跳ね上がり、2〜3万件に増加した。3月に起こった攻撃はその水準から見てもさらに多く、通常時の70〜100倍以上の攻撃が検出されたという。

最初の兆候は2007年11月

最初に大量のSQLインジェクション攻撃の兆候が見られたのは、約半年前の2007年11月だった。続く12月にも、まったく同じ手法による攻撃が検出され、「このときは、不正侵入検知システム(IDS)による検知を回避するよう手が加えられていた」(同社のJSOCチーフエバンジェリスト、セキュリティアナリストの川口洋氏)。

ラック JSOCチーフエバンジェリスト、セキュリティアナリスト 川口洋氏

ラック JSOCチーフエバンジェリスト、セキュリティアナリスト 川口洋氏そして3月11日、再度、大量のSQLインジェクション攻撃が押し寄せた。このときは注意喚起がなされ、当該サーバに対するフィルタリングなどの対策が呼び掛けられたこともあってか、13日には攻撃元ホストが停止したことが確認された。

「これでめでたしめでたしかと思ったら、そこで終わらなかった」(川口氏)

まず3月19日には、当該ドメインのDNS情報(IPアドレス)が変更された上、Webサーバが復活した。続く21日には、攻撃のためのスクリプトファイルも復活したことが確認された。しかもこのファイルは、最初の攻撃時に比べて「バージョンアップ」しており、「あるときはこっちに、次はそっちに、という具合にアクセスするたびにリンク先が頻繁に切り替わる仕組み」(川口氏)で、24日には攻撃が再開されてしまった。

「いたちごっこになるのではないかという悪い予感もする」(同氏)という。

一連の攻撃、背後にいるのは同一人物?

川口氏によると、やっかいなのは、昨年からの一連の攻撃につながりが見られることだ。

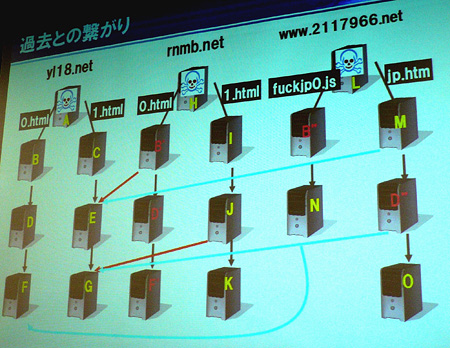

例えば、2007年12月の攻撃元「rnmb.net」や3月の攻撃元「www.2117966.net」は、そこから先に複数のリンクを張り、ユーザーにいくつものWebサイトを経由させながらマルウェアをダウンロードさせる。その経路の中には、11月の攻撃元「yl18.net」が利用していたサーバへのリンクが含まれていた。また、サーバ自体は異なるが、その中身はほとんど同じというケースも散見されたという。

このことを踏まえると「IPアドレスは違っても、攻撃を仕掛けているのは1人、あるいは同じグループではないかと考えられる」(川口氏)。攻撃を仕掛ける彼らにとって、入り口となるサーバ(この場合はwww.2117966.netなど)は使い捨てで、フィルタリングなどの対策が施されれば、また別のサーバを見つけて使えばいいということになる。単に、攻撃元サーバへの通信を遮断するだけでは、根本的な対策は困難だ。

解析作業も困難になっている。マルウェアを配布するために経由するWebサーバ群の数は非常に多数で複雑に入り組んでいる上、前述のようにリンク先が次々切り替わるため、その全貌がつかみにくい。また、マルウェア配布や情報取得のためのファイルにも改変が加えられており、「われわれが解析して対処するよりも、彼らが改変する方が早いかもしれない」(川口氏)という。

この攻撃では、通常のサイトが改ざんされ、悪意あるサイトへのリンクを埋め込まれてしまう。そのため、危ないサイトに近付かないよう心がけているユーザーでも、被害に遭う可能性がある。これを防ぐためには、応急処置的ではあるが攻撃元のIPアドレスへのアクセスを遮断するとともに、OSはもちろん、Webブラウザや動画プレイヤーなどアプリケーションを最新の状態にアップデートすべきという。「Windows Updateはやっていても、ほかはアップデートしていないというケースもけっこうある」(川口氏)

またWebサーバを運用する側では、アクセスログを洗い出し、データベースに自分で追加した覚えのないコンテンツが混じっていないかをチェックすることが第一という。さらに、そもそもWebアプリケーションに脆弱性がなければ被害を受けないことから、「Webアプリケーションに脆弱性がないか改めて診断すべき」という。

川口氏によると、これまでの監視サービスの経験上、一度被害に遭ってしまったサーバは、一度も攻撃を受けたことのないサーバに比べ圧倒的に多くの攻撃にさらされるという。「一度被害を受けると、マイナスのインパクトは大きい。対処したとはいえ、万一穴があると、とにかく攻撃の絶対数が多いだけにまたやられる恐れもある」(川口氏)

関連リンク

関連記事

情報をお寄せください:

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。