|

もはや企業の必須課題となった情報漏えい対策。いまだに後を絶たない理由はただ1つ、「その対策が不十分」という点に尽きる。最も効果的な対策は、機密データのライフサイクルに着目し、“漏えいさせない手段”を確立することだ。 |

「アクセスログ取得や外付けデバイス禁止だけで十分」 |

いまや、企業にとって“当たり前”になっている情報漏えい対策。流出した顧客への対応、信用失墜、市場からの評価急落などを合算すると、損害額が何十億円に達するケースも珍しくない。

その一方で、「ウチはアクセス制限をかけているから大丈夫」「ログを取っているから心配ない」「USBなど外付けデバイスの使用を禁止しているから問題ない」と回答し、危機意識が弱い企業が多いことも確かだ。そこで問いたいのは、「本当に“それだけ”で十分ですか?」という点だ。

セキュリティベンダのシマンテックの調査によると、情報漏えいは必ずしもハッカーによる悪意や事故で起こるものではないという。

例えばデータ管理を外部委託するなど、通常の業務プロセスに情報漏えいが発生しやすくなっているケースもある。そして何より、自社社員による業務上の“悪意なき情報流出”が多いという事実もある。さらに、離職や退職に伴い、「これまでの取引先個人データおよび財務データなどをそのまま持って帰る」という機密情報に対する社員教育の不徹底ならびに機密情報の取り扱いに対する認識/管理不足からくる漏えいも多い。

こうなると、単にアクセス権限を設定したり、外付けデバイスの使用を禁じたり、ログを取得する事後対策だけでは十分ではない。大切なのは、「情報漏えいが起こらないプロセスを確立すること」「社員モラル向上を含め、情報取り扱いポリシーを徹底させること」「機密情報の漏えいを実際に阻止すること」の3つである。

情報漏えい防止の鍵は「情報の見える化」 |

多くの企業では、セキュリティツールを導入していても、「そもそも、社内にどのような機密情報があるのか」を把握していないことが多い。そのため、第一に機密情報の存在場所を検出する必要があり、第二に機密情報の利用状況を知らなくてはならず、第三にセキュリティポリシーに基づいて情報漏えい防止策を確立しなければならないのだ。

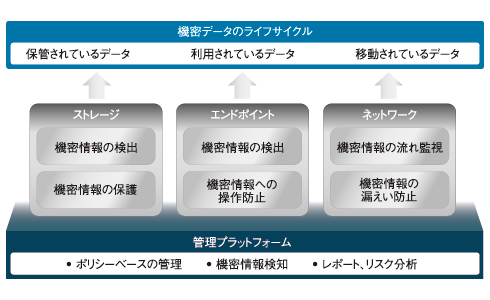

まず、「保管されている状態」「利用されている状態」、そして「ネットワークなどを介して移動している状態」の3つの状態を認知することが最も重要な鍵である。このサイクルに則って情報を管理し、セキュリティポリシーを徹底させることが、情報漏えいを起こさない最善策である。

シマンテックのDLP(Data Loss Prevention)とは? |

こうしたデータのライフサイクルに基づき、機密情報の検出・把握、保護・漏えい防止、データの流れの監視・漏えい防止を実現するのが、シマンテックが提供する「Symantec Data Loss Prevention」(DLP)だ(図1参照)。

|

シマンテックのDLPの最大の特徴は、「データストレージ(保管)」「エンドポイント(実際に情報を利用しているクライアントPC)」「ネットワーク(データの流れ)」の3つの側面すべてを、包括的に管理できる点だ。

本連載でも指摘してきたように、今日、セキュアなシステム環境を作るには、「これだけやっておけば万全」ということはなく、業務プロセスや法令遵守、資産管理などを含めてすべてを包括的に取り組まなければならない。セキュリティ対策は、概して局所的になりがちだが、それだけではどこかに“穴”が開いてしまうのだ。これは情報漏えい対策も同様で、局所的な対策だけでは、どうしても情報は漏れてしまうのである。

シマンテックのDLPは、「ストレージDLP」「エンドポイントDLP」「ネットワークDLP」の3分野に分かれている。ログ取得などと異なり、情報漏えいを未然に防ぐソリューションだ。

ストレージDLPは、機密データの「検出」と「保護」を主要機能とし、WindowsやLinux環境にあるファイルサーバ、データベース、文書管理やメールの中から機密情報を検出する。そして、設定されたポリシーに基づいてデータが保管されているかどうかを確認し、もし誤って公開フォルダに保存されている機密データがあった場合には、自動的にマーカーファイルを残し、安全な場所に移動(検疫)して保護する。管理者へは、インシデントとして通知される。

エンドポイントDLPも、同じく機密データの「検出」と、さらにそのデータの操作について積極的に「防止」策を取る。クライアントPC内の機密データを検出する点はストレージDLPと同じだ。しかし、防止策の方では、例えば外部ディスクへのコピーを自動防御したり、プリンタやFAXへの出力に制限をかけたり、そのほかの禁止されている処理を行おうとしたときには、警告用ポップアップを表示する。このポップアップによって、行為に対する理由もヒヤリングして理解できることから、運用と防止のギャップ分析が可能になる。

ネットワークDLPはさらに一歩踏み込んで、データの流れを「監視」し、さらに情報漏えいを徹底して「防止」する。監視対象となるのは、メールのほか、WebやFTP、インスタントメッセンジャーなど、TCPプロトコルの通信全般におよぶ。機密情報を含む通信を検知した場合は、必要に応じて自動的にブロックしたり、メールの自動暗号化を行う処理と連携し、外部への情報漏えいを防ぐことが可能だ。

また、DLPの警告やメール告知、検疫によって、同時に社員の“悪意なき”データの持ち出しを抑止・制限し、セキュリティポリシーを徹底させるという効果も生まれる。

機密情報の検出方法については、EDM(構造化データ)・IDM(非構造化データ)・DCM(記述されたデータ)の3つについて、それぞれ検出ルールを定め、合致したら機密情報と見なす。

例えば、社員番号とメールアドレス、氏名を含む顧客情報DBがあった場合、個人を特定できる「社員番号と氏名の組み合わせ」「メールアドレスと氏名の組み合わせ」を機密情報と定義するルールを作成し、これを含むデータの管理・使用・流れを監視するわけだ。さらに、設計図、ソースファイルなど非構造化データおよび、キーワード、クレジットカード番号なども、これら検知技術により確実に検出する。

ポリシーに基づくセキュリティマネジメントを! |

そして最終的に、定められたポリシーがきちんと遵守されているか、そもそもポリシー自体が適切かどうかを判断するための「マネジメント」を進めていく。こうして初めて「情報漏えい対策」として真価を発揮するのである。

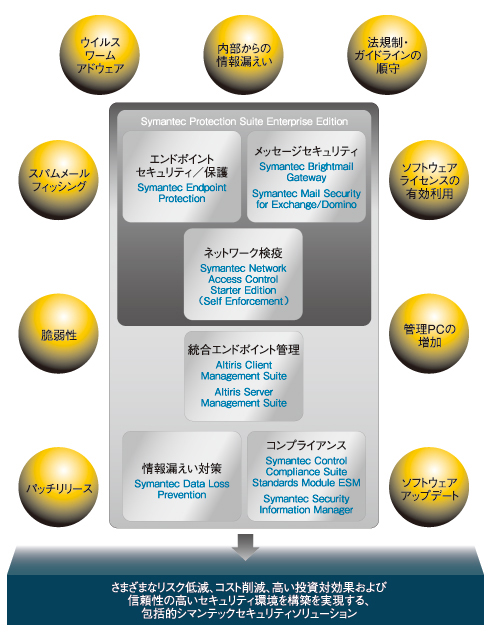

シマンテックには、法令、ガイドラインおよびセキュリティポリシー遵守の観点から監査する「Symantec Control Compliance Suite Standards Module ESM」という製品がある。これは、アクセス権やファイルの変更管理、パスワードなどセキュリティ強度のチェック、ぜい弱性の把握、そして法規制を意識したセキュリティ監査と状況を報告するツールで、サーバからエンドポイントまで含めたシステム全体の監査を行う。

また、すべてのアクセスログを統合し、インシデントを一元管理するソリューション「Symantec Security Information Manager」(SIM)は、グローバルで発生するセキュリティ脅威状況、および対策を提供するシマンテックのグローバルセキュリティインテリジェンスと統合していることから、企業で発生しているセキュリティ脅威に対していち早く対応することが可能。また、情報漏えいなど、万が一の事故発生時にも、収集および保存されたログから追跡対処ができるため、セキュリティ脆弱ポイントの速やかな処置が可能になる。

こうして、第1〜3回まで述べてきたようなエンドポイント/メッセージのセキュリティ対策、そしてIT資産のライフサイクル管理と統合することで、システム全体が統一されたポリシーに基づき、セキュアに運用できる環境が整う(図2参照)。

|

もはや、企業の脅威は「どこにでも存在している」状態である。その遍在的な脅威に対処するには、システム全体を包括的にセキュアな環境にするしかない。シマンテックは、対投資効果を高め、セキュリティリスクを低減し、運用コスト削減する手段を提供している最良のベンダなのだ。この機会に自社のセキュリティ対策の現状を確認いただき、包括的なセキュリティ環境構築に向けて強化していくことを強くお勧めする。

情報漏えいが起こる原因とその対策

情報漏えいが起こる原因とその対策あらゆる場所に情報が存在する今日、企業における機密情報の保護は今までになく難しくなっている。 |

関連リンク |

| |||||||||||

提供:株式会社シマンテック

アイティメディア営業企画

制作:@IT情報マネジメント編集部

掲載内容有効期限:2009年12月10日

|

|

|||||||||||

|

ホワイトペーパー

|

情報漏えいが起こる原因とその対策

情報漏えいが起こる原因とその対策あらゆる場所に情報が存在する今日、企業における機密情報の保護は今までになく難しくなっている。 |

|

|

|

|

関連リンク |

関連記事 |

|

|

事例検証──包括的セキュリティ対策で実現するプロアクティブな管理とコスト削減効果

事例検証──包括的セキュリティ対策で実現するプロアクティブな管理とコスト削減効果