第2回 PCのログ分析で見えてくるもの

伊藤 直喜

ALSOK 開発企画部

2011/1/19

PCやネットワーク機器、あるいは入退室管理システムなどが生成するログには、セキュリティ対策を進めるために有用な情報が含まれている。その活用方法を紹介していく。(編集部)

PCのログ分析から見えてくるもの

PCのログ分析から見えてくるもの

PCのログを分析すると、誰がどんな操作を行ったのか、システムがどういう状態にあるのかが見えてくる。

情報漏えい事故が発生し続けている今日、漏えいリスクの調査と対策立案のために、まず、PCがどのように使われているかを把握することが、安全なPC環境実現への第一歩となる。

ログの取得と付加機能

ログの取得と付加機能

PCの動作には、利用者の操作に起因するものとそうでないものがある。後者はOSを含めたソフトウェアによる動作で、バックグラウンドで行われている。

|

||||||

| 表1 取得できるログの例 |

Windowsでは、これらのPCのログは管理ツールのイベントビューアで見ることができる。

|

| 画面1 イベントビューア画面例 |

|

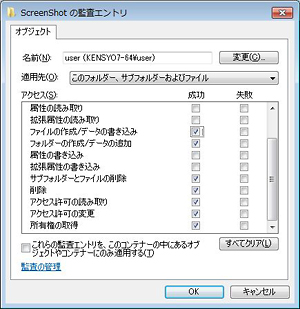

| 画面2 ポリシー設定画面例 |

実際にログを見ていただければ分かると思うが、ログの内容を理解するには、システムの動作についての知識が必要である。また、利用者の操作に関するログについても、どのデータに対してどのような操作を記録するかというポリシーをあらかじめ設計し、設定しておく必要がある。これは少々複雑であり、組織のPCをきちんと同一のポリシーで運用するように管理できる体制を整備しておくことが必要だ(Windows環境では、Active Directoryによりポリシーを統一した運用が可能だが、ここでは詳細は割愛する)。

また、ログを取得するポリシーを設定しても、そのログを効率的に分析する仕組みまではWindowsの標準機能としては搭載されていないため、活用が難しい。PCのログを取得するだけでなく活用する環境を整えようとした場合、やはり、市販のログ管理製品やサービス(SaaS)を導入する方法が近道である。

製品とサービスを比較すると、システムを自前で構築/運用する必要があるかないかという点が大きく異なる。製品の場合は、ログを収集するサーバを構築する方法が一般的であるのに対し、サービスではこの部分が不要となる。

また、どちらもログの分析を行うには、ある程度のノウハウが必要となる。中には分析の部分までアウトソーシングできるサービスを提供している事業者もあるので、ログをどう管理してよいか分からない場合には、このようなサービスを利用する方がいいということになる。

このとき、インターネットを利用してログを送信する場合に注意したいのが、ログの機密性の確保である。平文のログをそのままインターネットで送信すると盗聴のリスクがある。どのような情報漏えい対策をとっているか、事前に確認するべきだろう。もし平文のままログを送信する仕様であれば、別途VPN回線を用意するなどの対策を検討する必要がある。

|

|||||||||

| 表2 製品とサービス(SaaS)の比較 |

ログ管理製品(サービスも含む)は、ログを取得して自動的に集計する機能を提供するものが基本だった。しかし最近は、付加機能を搭載した製品も登場している。代表的な機能を2つ紹介する。

1つ目は「資産管理情報(インベントリ)収集機能」である。これは、PCのハードウェアやソフトウェアに関する情報を取得することで、PCそのものの管理やソフトウェアのライセンス管理に役立てることができる。

|

||||||

| 表3 インベントリの例 |

2つ目は「ソフトウェアの起動制限機能」である。これは、ブラックリスト方式もしくはホワイトリスト方式により、企業が許可していないソフトウェアを強制的に使用できないよう制御する機能だ。利用者が勝手にクライアントPCにソフトをインストールして使ったり、マルウェアが動作するのを防ぐことができる。PC上で動作しているプロセスを監視すれば、インストールが不要なソフトウェアでも、起動を検知して自動的に停止させることが可能となる。

ログ管理製品は一般的に、エージェントソフトのインストールを前提にしている。このエージェントがシステムに与える影響を気にする方もいるだろう。結論をいえば、普段PCを使うに当たり、体感的な変化は感じられない場合が多い。ただしバッチ処理など、短時間に大量のファイルへアクセスする処理ではパフォーマンスが低下することがあるので注意が必要である。

ログ自体の形式もテキストベースの場合が多く、容量は1レコードでせいぜい数百バイト程度である。しかし各PCから一斉に通信が行われると、突発的にネットワークの負荷が高くなる可能性があるので、対策を確認しておくとよいだろう。例えば、一定のレコード数が蓄積されると随時送信を行うなど、送信がランダムに行われるものであれば、ネットワーク上も体感的な影響は少ない。とはいえ、もともと帯域が狭いネットワークの場合は注意が必要である。

システムやネットワークへの影響については、評価版を利用して事前に確認すると、より確実である。

1/2 |

| Index | |

| ここまで分かる! ログの神髄 | |

| Page1 ログ――それを捨てるなんてもったいない 多種多様な「ログ」 |

|

| Page2 ログ取得、5つのポイント ログからつながる3つの使い方 |

|

| 「ログ使ってない? もったいない!」連載インデックス |

- Windows起動前後にデバイスを守る工夫、ルートキットを防ぐ (2017/7/24)

Windows 10が備える多彩なセキュリティ対策機能を丸ごと理解するには、5つのスタックに分けて順に押さえていくことが早道だ。連載第1回は、Windows起動前の「デバイスの保護」とHyper-Vを用いたセキュリティ構成について紹介する。 - WannaCryがホンダやマクドにも。中学3年生が作ったランサムウェアの正体も話題に (2017/7/11)

2017年6月のセキュリティクラスタでは、「WannaCry」の残り火にやられたホンダや亜種に感染したマクドナルドに注目が集まった他、ランサムウェアを作成して配布した中学3年生、ランサムウェアに降伏してしまった韓国のホスティング企業など、5月に引き続きランサムウェアの話題が席巻していました。 - Recruit-CSIRTがマルウェアの「培養」用に内製した動的解析環境、その目的と工夫とは (2017/7/10)

代表的なマルウェア解析方法を紹介し、自社のみに影響があるマルウェアを「培養」するために構築した動的解析環境について解説する - 侵入されることを前提に考える――内部対策はログ管理から (2017/7/5)

人員リソースや予算の限られた中堅・中小企業にとって、大企業で導入されがちな、過剰に高機能で管理負荷の高いセキュリティ対策を施すのは現実的ではない。本連載では、中堅・中小企業が目指すべきセキュリティ対策の“現実解“を、特に標的型攻撃(APT:Advanced Persistent Threat)対策の観点から考える。

|

|